J'aimerais comprendre

J'aimerais comprendre

Lundi 27 septembre 2010

J'aimerais comprendre pourquoi dans les résultats Google je tombe régulièrement sur ça:

"Save Us From Berlusconi" ?

Je n'ai pas d'explication.

Edit: Il pourrait s'agir de Google bombing (merci guigolum).

Minecraft: Ça y est j'ai craqué

Minecraft: Ça y est j'ai craqué

Samedi 25 septembre 2010

Cela faisait vraiment très longtemps que je n'avais pas acheté un jeu. Hier soir vers 22h30, j'ai décidé d'acheter Minecraft. Et là *POUF*, tout à coup il était 1h30 du matin. Urban Terror FAIL. Mais je ne regrette pas.

J'ai la satisfaction d'avoir acheté un jeu à 9,95€ qui ne m'emmerdera pas avec une protection, et que je pourrai jouer sur n'importe quel PC. J'aurai droit aux mises à jour à vie, avec tous les addons et expansion packs qui sortiront. Chouette. Et le jeu fonctionne même si je n'ai pas de connexion internet (testé et approuvé). Il faudra vraiment que j'essaie le mode en relief (anaglyphe, avec lunettes rouge/bleu).

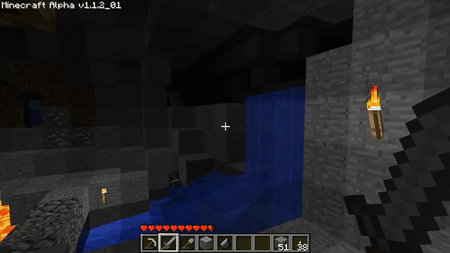

Voilà la vallée dans laquelle je me suis installé:

Et mon petit chez moi (bon c'est modeste hein, mais hé, je débute dans Minecraft).

Le monde est vraiment, vraiment grand. Le plus dur, c'est de ne pas se paumer. En creusant des galeries pour extraire du minerais, j'ai découvert des cavernes sous-terraines que j'ai bien sûr explorées. Et bien sûr je me suis paumé: Il m'a fallu une demi-heure pour retrouver la sortie. Et quand on explore la surface, on a aussi vite fait de perdre sa maison de vue. Mais on trouve des astuces pour retrouver son chemin.

On se sent vraiment l'âme d'un Robinson. Et il faut se démerder pour se construire un abri, fabriquer ses outils, se défendre, etc. Mais le tout avec une totale liberté. C'est vraiment très sympa. Et j'adore explorer. Je trouve les paysages beaux.

Bon je vous laisse, j'ai trouvé un affleurement rocheux, et je soupçonne la présence de minerai, peut-être même de l'obsidienne.

Cadeau bonus: J'ai écrit un article qui explique comment embarquer Minecraft et tous vos mondes sur clé USB, ainsi que quelques conseils et astuces.

PS: Bingo ! J'ai trouvé de l'obsidienne dans une caverne où un flot de lave coule du plafond dans un torrent sous-terrain (impressionnant). Mais impossible de casser la roche. Elle est trop dure et mes outils pas assez solides. Il faudra que je trouve autre chose. En tous cas, j'ai du bol: J'ai même trouvé quelques diamants pas loin.

En regardant sur les forums, je m'aperçois que je suis loin d'avoir tout vu. Certains se font des tranchées pour piéger les monstres. Certains creusent à coup de TNT. D'autres replantent des arbres pour avoir plus de bois. Certains se font leur système de transport sur rail, ou se bricolent des portes à ouverture automatique, ou des barrières anti-inondation pour leurs mines (Ah oui, c'est pas cool quand vous tombez sur une poche d'eau, ça inonde votre mine. Bon y'a pire: La lave !). Il y en a même qui se font des dômes sous l'eau. Woao.

Purée je vous le dis, la nuit ou au fond d'une grotte, avec les bruits ça fait vraiment peur. Surtout quand vous creusez le sol et tombez dans une caverne toute noire, avec des trucs qui grouillent autour de vous dans la pénombre. Là c'est panique à bord entre le besoin de coller une torche au mur pour voir ce qui se passe, ou donner des coups d'épée à l'aveugle pour vous défendre. Bbrrrr. Ça faisait longtemps que je n'avais pas joué à un jeu aussi flippant.

Et encore, ce n'est qu'une version alpha.

Amusant: L'équipe de développement de Team Fortress 2 a succombé à Minecraft. :-D

CCM

CCM

Jeudi 23 septembre 2010

CommentÇaMarche rachète Benchmark Group (Journal Du Net, L'Internaute, Copains d'avant, Journal Des Femmes).

8-o

Le temps où CCM était un petit forum communautaire est bien loin.

Augmentation massive de la "taxe à la copie privée"

Augmentation massive de la "taxe à la copie privée"

Jeudi 23 septembre 2010

Après DADVSI, la "taxe à la copie privée" (qui porte très mal son nom) sur les CD, DVD, cartes mémoire, disques durs externes, les baladeurs MP3, slips (ah non, pas les slips) aurait dû diminuer.

Que nenni. Elle va probablement augmenter. Et beaucoup. Sur une clé USB 128 Go, elle passe de 2€ à 16€. Pour un disque dur externe de 1 To, elle passe de 20€ à 30€. Les industriels de la culture vont pouvoir se gaver un peu plus. Une petite couche de caviar en plus sur le foie gras.

Rassurez-vous, vous pouvez échapper à cette taxe française débile en achetant simplement à l'étranger sur internet (Allemagne, etc.). (Hé après tout, autant profiter du marché européen, non ?).

Le DPI en France

Le DPI en France

Mercredi 22 septembre 2010

Suite à l'article de PC Impact (et Korben) sur le DPI (Deep Packet Inspection) qui est en train de poindre le bout de son nez France, plusieurs internautes me demandent ce que j'en pense.

Suite à l'article de PC Impact (et Korben) sur le DPI (Deep Packet Inspection) qui est en train de poindre le bout de son nez France, plusieurs internautes me demandent ce que j'en pense.

C'est simple: C'est un énorme outils de censure et de surveillance. Énorme. C'est l'équivalent d'une écoute systématique et totale de vos conversations téléphoniques et votre courrier, et la coupure immédiate de la communication ou la destruction des courriers si vous parlez de choses "interdites". Dans la vie courante, on aurait droit à un soulèvement populaire et intellectuel. Mais sur internet, ça semble "normal" à presque tout le monde. Allez comprendre.

Concernant le téléchargement, cela n'a aucune importance. La mise en place du DPI ne fera que pousser les internautes téléchargeurs vers des protocoles chiffrés et anonymes (VPN, OneSwarm, TOR, Freenet...), terrain où le DPI ne pourra absolument rien voir. Fin de l'histoire.

Par contre le DPI sera bien plus utile au gouvernement qu'aux industriels de la culture qui sont en train de le pousser, car nos hommes politiques sont historiquement et majoritairement hostiles à internet, média qu'ils craignent et ne comprennent pas. La surveillance et le contrôle que leur apporte le DPI ne peut que les rassurer. Je prédis donc une faible résistance à la proposition au sein des institutions françaises (Il suffit de voir comment le Sénat a adopté la loi LOPPSI 2). Tout ça pour notre plus grand mal.

La mise en place du DPI va être un formidable gaspillage d'argent et d'énergie qui ne fera que ruiner notre vie privée et notre liberté d'expression sans réussir à endiguer le partage de fichier.

Les échappatoires ? Pour le P2P, cela sera le développements des P2P anonymes (chiffrement, onion-routing).

Pour le reste (web, email..) ? C'est moche, mais probablement les VPN pour ceux qui ont conscience du problème. Et comme d'habitude la vaste majorité de la population ne se rendra pas compte qu'elle navigue sur un internet surveillé et "épuré", ne voyant que des serveurs qui ne répondent pas là où les utilisateurs de VPN pourront naviguer sans problème. Une sorte d'internet à deux vitesses: L'internet contrôlé par l'état, et l'internet (presque) libre accessible d'une poignée de technophiles avertis. Sombre vision (qui d'ailleurs n'est pas sans rappeler une certaine publicité qui mentionnait "Internet / Internet par Orange").

Orange, tiens justement, qui en profite pour présenter son P2P légale, avec technologie DPI incluse (voir l'article de PC Impact). C'est quand même formidable comme boite, Orange: Ils arrivent à vendre des abonnements ADSL en mettant en avant la musique à gogo (cf. leurs anciennes pubs), puis vendent leur logiciel de protection anti-HADOPI bidon, puis versent dans la technologie de surveillance DPI. Orange, ou comment manger à tous les râteliers.

Les VPN, alors ? Google offre déjà plein de services gratuits (mail, DNS...). Je ne serais pas surpris qu'un jour ils proposent aussi des services de VPN gratuits. On trouve déjà quelques VPN gratuits, et toute la machinerie HADOPI/ACTA/Rapport Gallo ne fera que développer ces services, off-shore bien entendu.

Avec le DPI, l'internet français se retrouvera exactement dans la situation de l'internet Chinois (à la séparation racine DNS près), c'est à dire la possibilité technique de surveiller et couper toutes les communications mentionnant un terme précis. J'ai beau utiliser le terme "possibilité", ce n'est pas une possibilité que j'aime envisager. On sait ce qu'a donné un tel pouvoir dans d'autres pays.

Vous savez ce que dit l'adage: Le pouvoir corrompt. Un pouvoir absolu corrompt absolument. Et le DPI, c'est le pouvoir absolu sur vos communications internet aux mains de l'état.

Fripes et frustrations

Fripes et frustrations

Mercredi 22 septembre 2010

Je déteste parcourir les magasins de vêtements. Ce n'est vraiment que contraint et forcé que je m'y rends (quitte à user mon jean jusqu'à en faire des trous). L'hiver arrivant à grands pas, je m'y suis enfin traîné - de force et sans la moindre JEM* - pour renouveler un peu le stock, surtout pour une veste d'hiver.

Je déteste parcourir les magasins de vêtements. Ce n'est vraiment que contraint et forcé que je m'y rends (quitte à user mon jean jusqu'à en faire des trous). L'hiver arrivant à grands pas, je m'y suis enfin traîné - de force et sans la moindre JEM* - pour renouveler un peu le stock, surtout pour une veste d'hiver.

Rien à faire, je hais les supermarchés et les magasins de fringues. C'est pas mon truc. Je hais ces architectures boursouflées de suffisance, ces devantures racoleuses qui prétendent faire "mode", ces étalages prétentieux soit-disant design, ces éclairages faussement haut-de-gamme, tout ça pour nous vendre comme des joyaux des fripes bâclées au Pakistan ou en Chine par des enfants sous-payés.

Et pourquoi nous faire subir cette diarrhée musicale continuelle abrutissante, qui n'arrive même pas assez haut pour renifler le cul d'un NRJ de bas-étages ? Même René la Taupe ne parvient pas à un tel niveau de niaiserie mélodique et de vide intellectuel.

Et je ne vous parle pas de la foule des supermarchés, entre la mémé qui met trois heures à sortir sa monnaie pièce par pièce à la caisse, ces retraités qui viennent faire leurs courses aux seules heures où les cadres surmenés ont assez de temps pour venir se ruiner à la hâte en plats préparés, packs d'eau et lait pour bébé avant de replonger dans leur boulot, quand ce n'est pas Joe-la-moule qui se lance dans une réflexion profonde sur la marque de cassoulet à choisir, un doigt à moitié posé sur sa lèvre humide, son caddie bien en travers du rayon. Je hais la foule. Surtout en supermarchés. C'est l'endroit où mon humanisme se rabougrit vitesse grand V: Je me prends à haïr mon prochain.

Non vraiment je hais les magasins, de fringue en particulier, et les grandes surfaces en général. C'est pas humain. C'est consternant de consumérisme bêlant et de prostitution commerciale racoleuse. Les marques font leur pute. 10% gratuit ! Nouvelle qualité ! Format familiale ! Achat malin ! Prix inchangé ! Bio ! Encore plus de fruit ! Sans sucre ajoutés ! Encore meilleur ! Une tranche gratuite ! 100% remboursé ! Écologique ! Contribue à soutenir les défenses naturelles !

C'est sûr, je ne suis pas un bon client pour la société de consommation. Quand je sortais mon ancien téléphone portable, un collègue me demandais toujours si j'utilisais ce talkie-walkie pour communiquer. Il marchait très bien, mon talkie-walkie.

* Joie, Entrain et Motivation (private joke)

Intel bride ses processeurs volontairement... et vous fait payer le débridage

Intel bride ses processeurs volontairement... et vous fait payer le débridage

Mardi 21 septembre 2010

Intel a parfois l'art de se mettre ses clients à dos. Déjà, ça en avait énervé plus d'un quand ils avaient ajouté dans leurs processeurs des dispositifs pour empêcher l'overclocking.

Là Intel vends des processeurs dont les performances sont volontairement bridées, et vous vends une carte à gratter à 50 dollars contenant un code pour déverrouiller de la mémoire cache supplémentaire dans le processeur. Vous avez bien lu.

C'est en quelque sorte le modèle du shareware appliqué aux processeurs: On vous vend un produit bridé qui se débloque à l'aide d'un code contre une somme d'argent. On ne vous fait plus payer pour le matériel, mais pour le droit de l'utiliser.

Je trouve cela un peu minable, mais remarquez c'est bien dans la tendance actuelle de traire les clients au maximum.

Mise à jour 23 septembre 2010: On me signale cet article plutôt en faveur de l'approche d'Intel. Je ne suis pas d'accord avec lui, en particulier sur ses 3 points finaux:

- Aucun fondeur ne vendra des puces annoncées "sous-puissantes" ou "bridée", du point du vue marketing ça ne marchera pas. Donc ça ne sera jamais clairement annoncé (Qui dans sa pub ou son packaging avouera que la puce est "moins" puissante ? Ce n'est pas vendeur.)

- Raté: Le prix de la puce + le débridage à 50 dollars revient déjà plus cher que la puce de puissance équivalente. C'est déjà une arnaque (j'ai paumé le lien qui avait comparé, désolé).

- Vu que Intel promet d'attaquer en justice ceux qui utiliseront la clé HDCP récemment publiée (DRM renforcés), je n'y crois pas. Intel est un fervent défenseur des DRM.

Bref... faut arrêter de prendre les fondeurs de puces pour des enfants du bon Dieu: Ils feront leur possible pour traire les clients et tuer la concurrence. Le coup des dispositif anti-overclocking aurait déjà dû mettre la puce à l'oreille: Intel ne travaille pas dans l'intérêt de ses clients. Son intérêt est de segmenter le marché pour tirer un maximum de chaque secteur.

Le superbe monstre Flickr

Le superbe monstre Flickr

Lundi 20 septembre 2010

Flickr est un site qui permet de publier ses photos.

En novembre 2007, flickr avait atteind les 2 milliards de photos. C'était déjà énorme.

Au rythme de 3000 nouvelles photos chaque minute, Flickr vient d'atteindre le seuil des 5 milliards de photographies. Énorme.

Je pourrais passer des heures à explorer au hasard les photos de Flickr. Il y a tellement de choses à voir, belles, troublantes, amusantes, émouvantes, effrayantes, surprenantes. C'est le genre de site où on a vite fait d'engloutir son temps à explorer au hasard, à la Wikipedia.

Vu ce matin

Vu ce matin

Lundi 20 septembre 2010

Vu ce matin: Sur la route, dans sa voiture sur la file de droite, un type se mouche, puis ouvre sa vitre et balance son mouchoir morveux sur la route.

Mais oui mon gars, le monde est ta poubelle.

Mmmm'énerve, ça.

Edit: Merci Boz' pour Super Titi :-D

En vrac

En vrac

Vendredi 17 septembre 2010

- Il y a de plus en plus d'abus dans les prisons en Irak. Non sans blague, c'est une surprise ? Guantanamo n'a rien appris au monde ? Répétons en cœur pour ne pas oublier: A l'armée, on apprend à tuer. Qu'est-ce que vous espérez quand une armée prend le contrôle d'un pays ?

- On sait que la grippe H1N1 a fait beaucoup de bruit pour rien, mais en prime on apprend que les gels hydro-alcooliques ne servent pas à grand chose. De toute manière ces présentoirs opportunistes de gel anti-bactérien commençaient franchement à m'énerver.

- Ben, je croyais que les artistes étaient en train de mourir de faim à cause des vilains pirates-téléchargeurs-de-MP3 ? Faut croire que non: Le SNEP (Syndicat national de l’édition phonographique) annonce une hausse de 4,1% du marché de la musique en France pour le premier semestre 2010. Avec 47,2% d'augmentation pour la vente d'albums en ligne, et 33% d'augmentation de la vente des titres singles en ligne. Oh làlà... c'est vraiment affreux le P2P, ça tue les ventes, bouhou-bouhou, continuons HADOPI.

- Moi aussi je veux ma taxe ! Les labels de musique indépendants réclament eux aussi une taxe sur les fournisseurs d'accès. Mais oui après tout, pourquoi pas.

- Tiens justement, au cas (improbable) où le ciel vous tomberait sur la tête, voici un peu de sable à mettre dans les rouages d'HADOPI: Des lettres-type pour contester.

- Jean-Luc GODARD (le réalisateur) vol au secours d'un internaute accusé d'avoir partagé des MP3 par Peer-to-peer. Woao.

- Comme tous les ans le BSA nous gratifie de son étude bidon pour affirmer que le piratage de logiciels mine l'économie des pays, cette fois-ci en affirmant que le piratage coûte des milliards au fisc. Mais bien sûr.

- Même sans DRM, avoir un DVD/BluRay légalement acheté, c'est toujours plus chiant que d'avoir le film en version piratée. Jamais ils n'apprendront.

- Une faille de sécurité aurait été découverte dans Haystack, un logiciel de surf anti-censure activement utilisé aux Émirats-Arabes Unis (pays où internet est largement censuré). C'est une mauvaise nouvelle.

- Et allez, encore une faille critique dans Flash. Infection directe de l'ordinateur simplement en affichant une page web contenant une animation Flash. Pfff. On notera aussi les pages ASP.Net (techno de chez Microsoft) dont le viewstate semble décryptable (Certains développeurs ont dû avoir quelques frisson en lisant cette phrase).

- Adobe publie enfin un plugin Flash pour Linux 64 bits. Il était temps.

- Faille de sécurité dans le noyau Linux qui permet à un utilisateur standard d'obtenir les droits root (admin). Ce qui est dommage, c'est qu'il s'agit d'une régression: Ce bug avait déjà été corrigé en 2007, mais la correction a été "perdue" par inadvertance. Oups.

Faille Linux + faille Flash précédente = système potentiellement rooté en affichant une page web ? - Le président de la branche Latino-américaine de Microsoft critique la politique pro-opensource du gouvernement brésilien. Il déclare que (attention j'ouvre les guillemets) « Quand vous n'êtes pas capable d'entrer en compétition, vous vous déclarez "open". Cela sert à masquer l'incompétence ». Très classe, Microsoft. Remarquez ça change du "cancer". Ceci dit, il me semble plus facile de masquer son incompétence dans un logiciel à source fermés que quand votre code est ouvert au monde, non ?

- Si vous voulez télécharger un fichier sur le web mais que les serveurs sont surchargés, burnbit.com essaie de vous trouver le torrent correspondant (via Korben).

- Est-ce que ceci est l'avenir de la micro-chirurgie de l'œil ? C'est très impressionnant, mais un peu flippant quand même.

- Vrac du vrac: Lacer ses lacets en deux secondes. ◆ Un lac de glace sur Mars. ◆ Un site sympa pour écouter les radios du monde en ligne. ◆ Des tonnes de polices TrueType. Contrairement à ce qu'ils annoncent, je doute très fortement que les 76000 polices soient vraiment gratuites. Il y a sûrement de la repompe. Donc: Pour usage non-professionnel uniquement. ◆ Sécurité: Hashcat, un soft pour faire du brute-force sur des MD5 (et autres). C'est l'un des rares logiciels à tester les combinaisons

md5($salt.$pass), md5($pass.$salt), md5(md5($pass).md5($salt))etc. ◆ Une petite animation sympa avec un chat. J'adore la tronche hallucinée du chat. ◆ N'ayez pas honte de vous, n'ayez pas peur. Always look on the bright side of life... euh non... pardon, mauvais choix de musique. ◆ Quel bordel les satellites autour de la terre ! ◆ La guerre en Afganistan vu comme ça, c'est vrai que c'est assez moche. :-( ◆ Le retour du quadri-rotor, cette fois capable de passer à travers un cerceau lancé. Woao.

Minecraft : un succès foudroyant

Minecraft : un succès foudroyant

Jeudi 16 septembre 2010

Minecraft est la preuve vivante qu'une idée simple peut faire un succès.

Minecraft est la preuve vivante qu'une idée simple peut faire un succès.

Minecraft a été créé par un programmeur seul. C'est une sorte de jeu d'aventure où vous faites ce que vous voulez: Construire une maison, creuser des mines, explorer, survivre. Je crois que cette vidéo résume bien le jeu (C'est même la bande-annonce parfaite pour Minecraft). Le jeu possède un look "pixellisé" 3D, et offre des mondes immenses à explorer (générés de manière procédurale), avec la possibilité pour le joueur de construire des structures 3D à volonté. (Il y a même un musée des constructions assez impressionnant.)

Le jeu est payant, et il est en train d'avoir un succès phénoménal. Quand je dit "phénonémal", je parle de 600 000 € collectés en 15 mois. Pas mal pour un développeur seul. Ça marche tellement bien qu'il est en train de monter sa boîte et embaucher du monde. (Comme quoi, comme je l'avais dit, ce ne sont pas les graphismes qui font un bon jeu.)

Et bien sûr, qui dit succès dit piratage.

L'auteur expose justement son point de vue sur le piratage. Il dit que si une personne pirate son jeu et en parle à 3 amis, ça peut lui faire 3 ventes supplémentaires. Au lieu de gaspiller de l'argent et du temps à lutter contre ce pirate, il l'investit dans l'amélioration du jeu, ce qui est bénéfique pour les ventes au long terme.

Au final, même s'il regrette le piratage, il se dit que ce n'est peut-être pas si catastrophique que ça, d'autant que les versions piratées ne bénéficieront pas des bonus de la version légale en ligne (sauvegarde des niveaux en ligne, liste d'amis, protection du pseudo, etc.) ce qui est une motivation supplémentaire pour acheter le jeu (actuellement à 9,95€).

Beau succès.

PS: Je crois que les développeurs de jeux devraient arrêter de pleurer sur les pirates (et arrêter de faire chier les clients honnêtes avec leurs protections), même les gros éditeurs: Halo:Reach de Microsoft était disponibles sur les réseaux P2P avant même la date officielle de sortie, ce qui ne les a pas empêché de faire 200 millions de dollars de ventes en 24 heures. C'est dément.

Mise à jour 24 septembre 2010: Rien à faire, même avec des cubes pixelisés, l'univers de Minecraft est beau. Regardez ça ou ça.

Quand vous achetez le jeu, vous pouvez jouer dans votre navigateur (applet Java) (et votre univers est sauvegardé en ligne Non, sauvegarde uniquement sur disque dur actuellement), ou le télécharger (on peut y jouer sans connexion internet). Promesse de l'auteur: Pas de DRM, pas de protection, et vous pourrez continuer à jouer hors-ligne même si le serveur disparaît. Et vous bénéficiez des mises à jour du jeu à vie. Voilà comment bien traiter ses clients !

Quand vous achetez le jeu, vous pouvez jouer dans votre navigateur (applet Java) (et votre univers est sauvegardé en ligne Non, sauvegarde uniquement sur disque dur actuellement), ou le télécharger (on peut y jouer sans connexion internet). Promesse de l'auteur: Pas de DRM, pas de protection, et vous pourrez continuer à jouer hors-ligne même si le serveur disparaît. Et vous bénéficiez des mises à jour du jeu à vie. Voilà comment bien traiter ses clients !

C'est d'autant plus intéressant que l'auteur ne cesse d'améliorer le jeu. Par exemple le jeu possède maintenant des chariots motorisés sur rail. L'auteur est également train de développer le mode multijoueurs (qui viendra compléter le mode "survie" mono-joueur actuel). Il a également agrandit l'univers explorable. Agrandit de manière absolument fabuleuse. Vous pensiez que votre MMORPG avait un univers immense ? C'est de la gnognotte à côté de Minecraft: Si on part du principe qu'un bloc dans Minecraft ferait 1 mètre de côté dans la réalité, alors la surface d'un univers Minecraft fait 8 fois la surface de la terre. Dingue, non ? L'univers est généré au fur et à mesure que vous vous déplacez dedans (voyez cette vidéo - attention ça accélère).

Le succès du jeu est assuré. Nous sommes le 24 septembre, et sur la page de statistiques du site officiel, on peut lire que 11264 joueurs ont acheté le jeu dans les dernières 24 heures. Soit plus de 112 000 € de vente en 24 heures.

Je suis tenté d'acheter le jeu (surtout à 9€), mais j'ai peur qu'il bouffe tout mon temps (Déjà que Urban Terror m'en consomme une bonne partie).

Au final, je retrouve dans Minecraft ce que j'avais perdu depuis Ultima 7. Dans Ultima 7, on pouvait entrer dans une maison, prendre une bague dans un tiroir, s'assoir sur une chaise, déplacer un pot de fleur, ramasser un caillou dans la forêt: L'univers était entier, tangible, on pouvait interagir avec lui. Et la carte était très grande, avec plusieurs niveaux en profondeur. Avec Minecraft, je retrouve ces éléments. Même si Minecraft est beaucoup plus "simple" qu'Ultima 7, l'univers à explorer est immensément plus grand, et tout aussi manipulable.

Minecraft... dans les profondeurs de la terre, personne ne vous entendra hurler. ;-)

PS: Ca y est, j'ai craqué et je me suis acheté Minecraft.

PS n°2: Voici un bon article qui explique globalement le principe de Minecraft.

Le Sénat adopte le projet de loi Loppsi 2

Le Sénat adopte le projet de loi Loppsi 2

Mardi 14 septembre 2010

Je me contente de relayer l'info de Clubic, c'est assez moche comme ça.

BANG ! HDCP est cassé

BANG ! HDCP est cassé

Mardi 14 septembre 2010

HDCP/HDMI est un système de DRM qui chiffre les flux audio et vidéo pour empêcher la copie. C'est un système assez chiadé qui utilise des clés de chiffrement révocables appareil par appareil. Tous les lecteurs BluRay ont en sortie un flux vidéo protégé de cette manière, et vous ne pouvez le brancher qu'à un autre appareil compatible HDCP, avec un câble spéciale (HDMI).

Sauf qu'un hacker est parvenu à trouver une des clés maitresses. Dit autrement: La protection HDCP n'est plus. Elle est cassé. Les flux vidéos sont déchiffrables. Cela veut dire également que la protection des disques BluRay est cassée aussi: Il suffira de lire un disque dans n'importe quelle platine BluRay, puis de déchiffrer le flux vidéo HDMI en sortie pour avoir les données vidéo numériques en clair. Cela rend totalement inutile la protection bd+ des disques BluRay.

Une fois de plus, cet exemple montre qu'aucun système de protection ne peut tenir (d'ailleurs aucun n'a tenu jusqu'à présent, ni les protections des consoles de jeu, des iPhone/Android, ni même les dongles de protection anti-copie). Comme le dit Bruce Schneier, vouloir rendre des bits non copiables, c'est comme vouloir faire de l'eau non mouillée. Et jusqu'à présent les DRM n'ont été utiles que pour emmerder les clients honnêtes (avec des disques BluRay devenus illisibles dans certaines platines).

La seule manière pour les industriels de réparer cette protection serait de mettre à jour le firmware de tous les lecteurs BluRay en circulation et de ne plus utiliser la clé compromise lors du pressage des nouveaux disques (qui du coup seront illisibles sur les lecteurs n'ayant pas reçu la mise à jour). Autrement dit mission impossible, à moins de faire chier copieusement les clients et engorger les S.A.V. Mouahaha. Bravo belle réussite.

PS: L'archives des anciennes pages de Fravia sur le reverse-engineering remontent à 1995. Déjà à l'époque, les protections - mêmes les plus tordues - cassaient les unes après les autres. C'est amusant de voir que 15 ans après les industriels continuent à se pignoler sur des protections compliquées et inutiles. 15 ans et ils n'ont toujours pas compris. C'est un peu moins amusant quand ce sont les utilisateurs qui paient les pots cassés.

Mise à jour 17 septembre 2010: La validité de la clé est confirmée par Intel.

Négligence caractérisée ?

Négligence caractérisée ?

Lundi 13 septembre 2010

Vous savez que la loi HADOPI va punir les internautes n'ayant pas sécurisé leur ordinateur pour "négligence caractérisée" ?

Alors quoi penser quand les sites web du gouvernement - censé en plus être créés par des professionnels - font preuve d'une telle négligence ?

C'est à tomber par terre.

L'article de Bluetouff me laisse tellement sans voix que je vous le laisse lire.

C'est la mode des réunions secrètes

C'est la mode des réunions secrètes

Lundi 13 septembre 2010

C'est la mode des réunions secrètes. Après l'ACTA, on apprend qu'à Bruxelles s'est tenue une réunion secrète entre lobby industriels (IFPI, SCPP) et divers fournisseurs d'accès.

Le but est simple: Promouvoir la surveillance et le filtrage systématique des communications des internautes, au bénéfice des industriels bien sûr.

Je vous laisse lire le tout chez ReadWriteWeb (Merci à Pierre M. pour le lien).

Vu comme ça, Freenet semble de plus en plus une alternative intéressante (malgré sa lenteur et sa complexité de publication).

Tricheur... et pirate en culotte courte

Tricheur... et pirate en culotte courte

Lundi 13 septembre 2010

J'aime bien le jeu Urban Terror, alors de temps en temps je vais voir les nouvelles vidéos sur YouTube concernant le jeu. On apprend parfois quelques astuces, angles de tir, planques ou passages qu'on ne connaissais pas.

Et de manière récurrente, un crétin vient poster sa vidéo de triche, le plus souvent MOMBot (le logiciel de triche le plus courant pour Urban Terror). Non seulement ça fait chier tout le monde dans le jeu (et il ne fait pas illusion deux minutes), mais en prime les fichiers sont infectés par un cheval de Troie.

La vidéo est là : http://www.youtube.com/watch?v=dE1GJrEtnKQ et le commentaire contient un fichier hébergé chez MegaUpload.

Et l'analyse VirusTotal du fichier ne laisse pas de doutes:

| File name: | UrT 4.exe |

| Submission date: | 2010-09-11 14:56:22 (UTC) |

| Result: | 23 /43 (53.5%) |

| Antivirus | Version | Last update | Result |

|---|---|---|---|

| AhnLab-V3 | 2010.09.11.00 | 2010.09.11 | - |

| AntiVir | 8.2.4.50 | 2010.09.10 | - |

| Antiy-AVL | 2.0.3.7 | 2010.09.11 | Trojan/Win32.Agent.gen |

| Authentium | 5.2.0.5 | 2010.09.10 | W32/SecRisk-ProcessPatcher-based!Maximus |

| Avast | 4.8.1351.0 | 2010.09.11 | - |

| Avast5 | 5.0.594.0 | 2010.09.11 | - |

| AVG | 9.0.0.851 | 2010.09.11 | PSW.Agent.AHIY |

| BitDefender | 7.2 | 2010.09.11 | Trojan.Generic.4035484 |

| CAT-QuickHeal | 11.00 | 2010.09.10 | TrojanPSW.Agent.rtp |

| ClamAV | 0.96.2.0-git | 2010.09.11 | - |

| Comodo | 6043 | 2010.09.11 | - |

| DrWeb | 5.0.2.03300 | 2010.09.11 | - |

| Emsisoft | 5.0.0.37 | 2010.09.11 | Trojan-PWS.Agent!IK |

| eSafe | 7.0.17.0 | 2010.09.07 | - |

| eTrust-Vet | 36.1.7848 | 2010.09.10 | - |

| F-Prot | 4.6.1.107 | 2010.09.11 | W32/SecRisk-ProcessPatcher-based!Maximus |

| F-Secure | 9.0.15370.0 | 2010.09.11 | Trojan.Generic.4035484 |

| Fortinet | 4.1.143.0 | 2010.09.10 | - |

| GData | 21 | 2010.09.11 | Trojan.Generic.4035484 |

| Ikarus | T3.1.1.88.0 | 2010.09.11 | Trojan-PWS.Agent |

| Jiangmin | 13.0.900 | 2010.09.11 | Trojan/PSW.Agent.kyw |

| K7AntiVirus | 9.63.2496 | 2010.09.11 | Trojan |

| Kaspersky | 7.0.0.125 | 2010.09.11 | Trojan-PSW.Win32.Agent.rtp |

| McAfee | 5.400.0.1158 | 2010.09.11 | Generic PWS.y!csx |

| McAfee-GW-Edition | 2010.1B | 2010.09.11 | Generic PWS.y!csx |

| Microsoft | 1.6103 | 2010.09.11 | - |

| NOD32 | 5442 | 2010.09.11 | - |

| Norman | 6.06.06 | 2010.09.11 | - |

| nProtect | 2010-09-11.01 | 2010.09.11 | Trojan/W32.Agent.184370 |

| Panda | 10.0.2.7 | 2010.09.11 | Trj/CI.A |

| PCTools | 7.0.3.5 | 2010.09.11 | Spyware.ADH |

| Prevx | 3.0 | 2010.09.11 | High Risk Worm |

| Rising | 22.64.04.03 | 2010.09.10 | - |

| Sophos | 4.57.0 | 2010.09.11 | - |

| Sunbelt | 6863 | 2010.09.11 | Trojan.Win32.Malware.a |

| SUPERAntiSpyware | 4.40.0.1006 | 2010.09.11 | - |

| Symantec | 20101.1.1.7 | 2010.09.11 | Spyware.ADH |

| TheHacker | 6.7.0.0.014 | 2010.09.11 | - |

| TrendMicro | 9.120.0.1004 | 2010.09.11 | - |

| TrendMicro-HouseCall | 9.120.0.1004 | 2010.09.11 | - |

| VBA32 | 3.12.14.0 | 2010.09.08 | Trojan-PSW.Win32.Agent.rtp |

| ViRobot | 2010.9.8.4031 | 2010.09.11 | - |

| VirusBuster | 12.64.27.1 | 2010.09.10 | Trojan.PWS.Agent.XRIY |

| Additional information |

|---|

| MD5: 8163275f3b4a12fbe7cab0964e6558ea |

| SHA1: 5e0a4d3cd4a5078cda343a1eb20104b16a0af220 |

| SHA256: fa532c59e3f55af0a59431894b865d91de3b6e128e5abc7374821a483e25fba8 |

| File size: 184370 bytes |

| Scan date: 2010-09-11 14:56:22 (UTC) |

Bien sûr ça n'est détecté que par la moitié des antivirus.

Et des abrutis qui viennent faire la promotion de leur vérole avec une carotte pour mauvais joueurs, c'est au minimum une fois par semaine rien que pour Urban Terror. Je vous laisse imaginer la quantité de gus qui viennent faire la promo de leur fichiers infectés à travers YouTube quotidiennement.

Remarquez de l'ingénierie sociale sur les sites sociaux, c'est logique, non ?

On marque les enfants comme du bétail

On marque les enfants comme du bétail

Jeudi 09 septembre 2010

Début 2011 une crèche parisienne va équiper les vêtements des enfants avec des puces RFID, sous le prétexte de détecter s'ils sortent de l'établissement. Oui donc, les enfants vont être marqués comme du bétail. Ou plutôt comme les prisonniers avec leurs bracelets électroniques.

Ou comment instiller progressivement l'idée de surveillance électronique généralisée dans les esprits. Comme si ça allait de soi. "Mais c'est pour protéger les enfants, enfin !". Ah l'argument massue.

PS: J'ai 3 enfants, dont 2 à l'école. Non je ne voudrais pas de ce système.

LOPPSI : Le sénat valide le blocage des sites

LOPPSI : Le sénat valide le blocage des sites

Jeudi 09 septembre 2010

Voilà, le sénat a validé la partie de la loi LOPPSI qui permet le blocage de sites web sans passer par un juge. Et les FAI auront l'obligation de bloquer ces sites. Voici un extrait du texte:

« Lorsque les nécessités de la lutte contre la diffusion des images ou des représentations de mineurs présentant un caractère manifestement pornographique le justifient, l’autorité administrative notifie aux personnes mentionnées au 1 du présent I les adresses électroniques des services de communication au public en ligne contrevenant aux dispositions de cet article, auxquelles ces personnes doivent empêcher l’accès sans délai. Lorsque le caractère pornographique n’est pas manifeste, l’autorité administrative peut saisir l’autorité judiciaire qui statue sur l’interdiction de l’accès aux adresses électroniques mentionnées au présent alinéa. »

On a compris, c'est pour bloquer rapidement les sites porno.

Mais est-ce que j'ai bien lu ? «l’autorité administrative peut saisir l’autorité judiciaire». Si ce n'est pas un site porno, elle le peut mais n'en a pas l'obligation. Donc si je lis bien, l'administration peut faire fermer n'importe quel site, porno ou non, en se passant de l'avis d'un juge.

Voilà, c'est fait, l'administration française se réserve le droit de bloquer n'importe quel site. Bravo. J'espère que le texte ne restera pas tel quel.

Précisions: Deux internautes pensent que j'ai mal interprété le texte. Je l'espère, car d'après ce que je comprends, l'autorité administrative a le droit d'ordonner seule le blocage d'un site. Et comme la loi les pose en juge du caractère des sites, cela leur donne dans les faits la possibilité de bloquer n'importe quoi sans référer à un juge. Et aucune sanction n'est prévu dans la loi pour les blocage abusifs. Et si ma mémoire est bonne, la liste des sites bloqués étant secrète, personne ne pourra vérifier le bienfondé de divers blocages.

(comme ça a été le cas en Australie, où un tas de site absolument pas pornographiques se sont retrouvés bloqués.)

Donc cette loi ne garantie absolument pas qu'il n'y aura pas de blocages arbitraires: aucun contrôle, aucune sanction...

L'exemple australien: Si on prend l'exemple de l'Australie, c'est un pays qui a mis en place un système tout à fait similaire (à liste secrète), dans le même but (lutte contre la pédopornographie). Puis le système fut étendu aux sites parlant de suicide. Au final, la liste secrète a fini par fuir sur internet. Et là surprise: Environ la moitié du contenu de la liste de blocage concernait des sites parfaitement légaux: le site d'un dentiste, un tour-opérateur, un magasin, des sites de pari en ligne, des sites adultes légaux, etc. Parmi les sites bloqués on a retrouvé également des sites qui critiquaient le système de filtrage du gouvernement. Le tout dans une démocratie. Bravo. (J'ai la flemme de mettre les liens, Google/Wikipedia sont vos amis.)

Donc oui, je suis très méfiant envers ces systèmes de filtrage/blocage/censure (utilisez le mot qui vous convient). D'autant qu'attaquer les sites de pédopornographie a toujours été simple: Un email à l'hébergeur suffit à faire fermer le site dans la journée. Merde, j'ai même pu faire fermer dans l'heure des sites de phishing simplement en contactant les hébergeurs. D'ailleurs l'Allemagne a abandonné l'idée de filtrage, puisque le fait de faire fermer les sites est plus efficace que d'essayer de les bloquer (Blocages qui se contournent de toute manière en deux minutes avec un proxy).

Au lieu d'essayer de faire fermer les sites en question (ce qui bénéficie à la planète entière), on se contente de se voiler la face avec notre filtre franchouillard, avec les risques de dérive qu'il apporte. Mauvaise décision.

En vrac

En vrac

Jeudi 09 septembre 2010

- Je vous avais parlé des compteurs électriques "intelligents" d'EDF qui posent divers problème concernant la vie privée. Et bien ils seront obligatoires pour toute nouvelle construction dès 2012. Et le remplacement progressif des anciens sera à la charge des abonnés (entre 120 et 240€). :-(

- Tiens le gouvernement français veut augmenter la TVA sur les accès ADSL. Ben voyons. L'abonnement (en moyenne à un peu moins de 30€ par mois) passerait à 38 € en 2011. :-(

- J'ai même pas envie de donner des liens concernant HADOPI, tellement c'est devenu n'importe quoi.

- L'équivalent Suisse de la CNIL (PFPDT) a attaqué l'entreprise Logistep en charge de traquer les internautes pour le compte des industriels de la culture. Gagné ! Les actions de Logistep violent la vie privée. L'adresse IP est considérée comme donnée personnelle. Le Préposé fédéral à la protection des données (PFPDT) estime que des entreprises privées n'ont pas à s'adjuger des tâches qui incombent à l'État. Pas mal. (Merci à Mathieu pour le lien.)

- Quelqu'un a réussi à se procurer la liste des dépenses de certains grands groupes chez Google AdWords. Les montants sont assez effarants: Plus de 8 millions de dollars dépensés en publicité chez Google par AT&T, le plus gros opérateurs téléphonique/ADSL/iPhone des USA. Les autres ne sont pas mal non plus.

- Sur les sites de vente en ligne, il faut faire une confiance très modérée aux commentaires des internautes sur les produits. En effet des sociétés vous proposent d'acheter des commentaires (positifs ou négatifs) sur les boutiques en ligne, pour promouvoir vos produits ou descendre ceux des concurrents. Et bien sûr ils utilisent des VPN pour avoir des adresses IP différentes. Le tarif ? 7 à 10 euros par faux avis. Lamentable.

- Quand un auteur connu repique des articles de Wikipedia pour remplir ses livres, c'est Michel Houellebecq. Bravo. Et après ils viennent nous donner des leçons sur le droit d'auteur à nous, les internautes.

- Tant qu'il y aura des cons, l'avenir des avocats est assuré: Un étudiant attaque en justice son école pour ne pas l'avoir prévenu de ne pas brancher des électrodes sur ses tétons. X-|

- Righthaven semble être une belle bande de connards. Ils: 1) Recherchent sur le web des sites ayant re-publié ou cité des articles. 2) Rachètent les droits sur les articles en question. 3) Poursuivent les sites en justice pour violation de droit d'auteur. Quelle business-model à la con !

- Nestlé continue son arnaque de machines à formats fermés avec une nouvelle machine à thé. Même recette que Nespresso, mêmes coûts prohibitifs.

- Plugin Flash + attaque MITM sur les settings Flash = La possibilité de vous espionner à travers votre webcam simplement en vous incitant à afficher une page web. Une fois de plus, merci Adobe !

- Après avoir racheté e-buzzing, Wikio rachète Overblog. Maintenant Wikio héberge des blogs, classe les blogs et fournit des articles payés pour les blogs. 10 millions d'euros de chiffre d'affaire. Meh.

- W3C mon amour: Ils ont pondu un draft pour l'expression des sentiments. En XML. Là on touche au sublime.

(Tiens en fait ça me rappelle cette musique de Craig Armstrong. Oui la chanteuse est bien en train d'épeler une page HTML.) - Chez Debian, les paquets backportés ont enfin un dépôt officiel. Dit autrement, cela signifie qu'on peut maintenant installer des versions plus récentes des logiciels avec des dépôts officiel Debian. C'était l'un des plus gros reproches fait à Debian.

- Une bonne étude pour tordre le cou aux stéréotypes sur les joueurs de jeux vidéo. Il était temps. Non les joueurs ne sont pas en majorité des jeunes. Non ils ne sont pas en majorité masculins.

- Oui bon, je l'avais plus ou moins soupçonné: Un fêlé a commencé à écrire un émulateur GameBoy en Javascript. Avec émulation du CPU et tout et tout. Gâ.

- Après ASRI Éducation, voici une autre distribution Linux pour les enfants: DoudouLinux. Ça a l'air sympa.

- Une intéressante présentation (en anglais, désolé) sur la représentation des données, bien évidemment chez TED Talks.

- Technique: Un article qui m'a fait marrer chez Dr.Dobbs à propos de l'évolution des API Windows. C'est vrai, quel bordel !

- Vous détestez tout ces autocollants sur votre ordinateur portable ? Le patron d'AMD aussi. Il a raison: Quand on achète une voiture, est-ce qu'on a sur les vitres des autocollants vantant les mérites des pneus, de l'huile moteur ou des tapis de sol ?

- Technique: La guerre anti/pro bases de données relationnelles (aka NoSQL) bat son plein. Ce que je constate dans mon métier, c'est qu'une énorme proportion de développeurs ont très peu de connaissances sur les SGBD et les maîtrisent très mal. Il ne les voient que comme un simple système de stockage de leurs objets. D'où - AMHO - le succès du mouvement NoSQL. Mais les SGBD actuel sont le fruit de décennies d'expérience, d'optimisations et de raffinements. Il serait idiot (vraiment idiot) de tout jeter à la poubelle pour céder à la mode des bases clé/valeur. Oui parce que c'est encore une mode. Ça me soûle, ces modes.

- Le multitouch est à la mode (mode mode mode), mais d'après une étude récente, il serait moins efficace que notre bonne vieille souris. Ah... Douglas Engelbart, quelle géniale idée as-tu eue !

- Des passionnés sont en train de re-créer le jeu Half-Life (le premier titre de la série) avec le moteur Source, avec des graphismes entièrement refait. Magnifique.

- Pas de version Linux des jeux chez Steam, et visiblement pas de version Linux non plus pour Unreal Tournament 3, probablement l'un des meilleurs FPS multijoueurs existants. Dommage.

- Vrac du vrac: Vous voulez faire des enveloppes originales, c'est par là. ◆ La plus grande piscine du monde. 8-o ◆ Vous voulez voyager virtuellement ? Ce site vous envoie à une destination au hasard dans Google Streetview. ◆ Il paraît que le vin rouge permet de rendre certains matériaux supraconducteur. Vive la France ! ◆ Encore cette horreur de René la Taupe dans la tête ? Essayez unhearit.com (via malloxcast) ◆ Technique: C'est l'impression que ça donne quand les architectes logiciels se pignolent un peu trop sur leur modèle objet. ◆ La vidéo à la con de la semaine. Ça m'a bien fait marrer. ◆ Le jeu de plateformes Mario, mais qui génère à l'infini le niveau de jeu, à la volée. En prime en adaptant la difficulté au joueur. ◆ Des BD en ligne, consultable gratuitement et légalement (via Korben). ◆ Le tableau périodique des éléments HTML5. Sympa (via Semageek). ◆ Comment fonctionne une montre. Très clair !

LOPPSI y est-u ?

LOPPSI y est-u ?

Mercredi 08 septembre 2010

C'est hier qu'a commencé l'examen de l'horrible loi LOPPSI au Sénat (filtrage de l'internet en France). Croisons les doigts.

On notera cette interview d'une sénatrice, Virginie Klès. En plus du danger qu'elle voit dans ce filtrage, elle note son inefficacité: « C’est comme si vous vouliez arrêter des avions en plein vol avec des barrages de voitures en espérant qu’ils vont passer par là. ».

Je suis mort de rire, c'est exactement ça.

Raid international sur les serveurs de Pirate Bay

Raid international sur les serveurs de Pirate Bay

Mercredi 08 septembre 2010

Les forces de police de plusieurs pays ont lancé un raid coordonné sur les serveurs des hébergeurs de Pirate Bay dans 14 pays en même temps.

Woao. D'habitude quand on déploie de tels moyens, c'est pour des trafiquants de drogue ou la mafia, non ? C'était vraiment utile, cette débauche de force ?

Au fait - hasard ? - l'un des hébergeurs saisi est celui de Wikileaks. Bon, quand est-ce que Wikileaks se décide à publier sur Freenet ? Là il n'y aurait aucun moyen de faire fermer Wikileaks ou de saisir les serveurs.

Pirates en culotte courte

Pirates en culotte courte

Mercredi 08 septembre 2010

Korben a pris la décision inverse de la mienne: Il a publié, bien en évidence, un document qui explique comment casser les mots de passe de Windows. Je désapprouve totalement.

Oui on peut trouver ces infos sur le net en cherchant, c'est pas pour autant qu'il est judicieux de les placarder à la face des hackers en culotte courte.

Quand je vois des petits cons de 15 ans tout fiers de contrôler leur petite centaine de PC piratés à coup de troyens et keyloggers préfabriqués, j'ai des envies de baffer. Ces imbéciles irrespectueux ne méritent pas qu'on leur serve ces infos sur un plateau.

Une déclaration anti-ACTA signée par les députés européens

Une déclaration anti-ACTA signée par les députés européens

Mercredi 08 septembre 2010

Fin 2009, je vous avais parlé de l'ACTA, des discussions secrètes sur des accords internationaux pour "défendre" le droit d'auteur. Je suis heureux d'apprendre que les députés européens ont co-signé une déclaration anti-ACTA (via fansub-streaming).

C'est rudement bien.

Maintenant attendons de voir ce que cela donnera dans les fait, car les lobbies n'ont probablement pas dit leur dernier mot.

FreeNet, TOR, I2P: Même combat

FreeNet, TOR, I2P: Même combat

Lundi 06 septembre 2010

Ça y est, maintenant que ma machine n'est plus une brouette, mon PC est assez puissant pour devenir un nœud Freenet. Pour le moment j'ai alloué 256 Mo de RAM (sur mes 2 Go) et 50 Go 90 Go d'espace disque à Freenet (et 60% de ma bande passante en flux montant, ce qui ne me ralentit même pas pour les jeux en ligne).

Ça y est, maintenant que ma machine n'est plus une brouette, mon PC est assez puissant pour devenir un nœud Freenet. Pour le moment j'ai alloué 256 Mo de RAM (sur mes 2 Go) et 50 Go 90 Go d'espace disque à Freenet (et 60% de ma bande passante en flux montant, ce qui ne me ralentit même pas pour les jeux en ligne).

C'est un début. Je ne publie encore rien sur Freenet, mais cette installation c'est ma petite contribution à la lutte globale contre la censure et la surveillance. On verra éventuellement plus tard pour d'autres (TOR, I2P, OneSwarm, OFF, GnuNET, MUTE...). (Au passage: Merci Arkados d'avoir rappelé Freenet à ma mémoire. Cela faisait trop longtemps que je n'avais pas essayé les nouvelles versions.)

Sur ce, une petite présentation des 3 principaux logiciels de P2P anonymes s'impose: FreeNet, TOR et I2P. Quels sont leurs buts, comment font-ils pour y parvenir, et quelles sont leurs différences.

Les technologies des réseaux P2P anonymes

Ces réseaux (FreeNet, TOR, I2P) sont conçus pour contourner la surveillance et la censure. Leur but premier est l'anonymat, aussi bien pour protéger celui qui publie que pour protéger celui qui consulte. Leurs orientations sont tout de même légèrement différentes. Pour résumer grossièrement:

- TOR: Pour naviguer sur le web "normal" sans révéler son adresse IP.

- I2P: Pour communiquer entre deux ordinateurs (tous protocoles: web, FTP, ssh...) sans révéler son adresse IP (=services cachés)

- Freenet: Pour publier des documents (pages web, PDF, images, vidéos...) de manière anonyme et résistante à la censure.

Pour cela ils utilisent différentes technologies: ports aléatoires, chiffrement, onion-routing, tunelling, résolution de noms interne. (Petite note de vocabulaire: On appelle "noeud" un ordinateur participant au réseau P2P.)

- Ports aléatoires: L'une des méthodes les plus primitives de censure de réseau est le blocage de ports. On a déjà vu des FAI bloquer le port 80 de certains internautes pour les empêcher de mettre un serveur web chez eux. Ou encore le port 6881 pour bloquer BitTorrent. Ces logiciels de P2P utilisent des ports aléatoires, rendant ce genre de blocage inopérant.

- UDP hole punching: Cette technique permet à ces logiciels de recevoir des paquets UDP sans avoir à ouvrir de ports dans les firewalls/NAT. Cela simplifie la configuration et réduit l'exposition de l'ordinateur.

- Chiffrement: En chiffrant (encryptant) tous les paquets de données, cela empêche le FAI/gouvernement de connaître la nature des données échangées (textes, images, vidéos...). Tout ce que le FAI verra c'est une infâme soupe d'octets d'aspect aléatoire. Cela empêche l'inspection des paquets par DPI.

- Onion routing: Une des méthodes de surveillance classique est de noter la liste des adresses IP qu'un internaute va contacter (d'ailleurs, c'est obligatoire en France et dans beaucoup de pays). Une fois l'IP d'un serveur connue, il est facile de la bloquer, ou de faire pression sur son administrateur/webmaster.

Ces logiciels de P2P utilisent l'onion-routing: Chaque paquet de données contient plusieurs couches de chiffrement, et le paquet est transmis de proche en proche aux participants du réseau (nœuds). Chaque participant déchiffre le paquet qui lui est destiné avec sa clé pour lire les informations de routage, et transmet le paquet à la machine suivante. Donc même les participants du réseau qui relaient des paquets ne peuvent connaître ni la destination finale du paquet, ni la source, ni le contenu.

Compromettre la sécurité de vos communications nécessiterait de compromettre un grand nombre de participants du réseau. Votre FAI/gouvernement ne peut donc savoir ni ce que vous communiquez, ni avec qui vous communiquez réellement, même s'il participe au réseau P2P en tant que nœud-relai. - Tunelling: La plupart de ces logiciels sont capables d'encapsuler d'autres protocoles: Vous pouvez faire passer web, chat, mail, FTP et autres à travers ces réseaux P2P. Autrement dit, votre FAI ne voit plus quel protocole vous utilisez. Il ne voit que des paquets de données chiffrés. Il ne peut pas déterminer votre usage d'internet (Est-ce que l'internaute fait du web, du chat, de l'échange de fichier ?).

(Pour Freenet, pas de tunelling: Les applications doivent être développées spécifiquement pour utiliser Freenet). - Stockage réparti: Certains réseaux de P2P (comme Freenet) proposent un système de stockage réparti, c'est à dire qu'un document inséré dans le réseau P2P est découpé en petits morceaux qui sont copiés chez de nombreux participants du réseau. Il n'y a plus de source unique pour un document, et le censurer devient donc très difficile (d'autant plus que les adresses IP ne sont pas connues).

- Résolution de nom interne: L'une des méthodes les plus primitives (mais efficaces) de censure consiste à bloquer certains sites au niveau des DNS. Par exemple, facile de bloquer tout YouTube en bloquant le domaine youtube.com. Ces logiciels de P2P utilisent leur propre système de résolution de nom, rendant inopérant tout blocage au niveau des DNS. TOR utilise des noms se terminant en .onion, et I2P des noms se terminant en .i2p. Freenet utilise des clés cryptographiques. Quelques exemples:

- Une page web dans TOR:

http://32rfckwuorlf4dlv.onion/ - Une page web dans I2P:

http://tjgidoycrw6s3guetge3kvrvynppqjmvqsosmtbmgqasa6vmsf6a.b32.i2p/ - Une page web dans Freenet:

http://localhost:8888/USK@RJnh1EnvOSPwOWVRS2nyhC4eIQkKoNE5hcTv7~yY-sM,pOloLxnKWM~AL24iDMHOAvTvCqMlB-p2BO9zK96TOZA,AQACAAE/index_fr/-1/

- Une page web dans TOR:

Ces technologies combinées rendent la surveillance quasi-impossible: Votre fournisseur d'accès ou votre gouvernement ne peut plus savoir ce que vous consultez, ni avec qui vous communiquez. Même le simple traçage des adresses IP est vain. Espionner vos communications nécessiterait de compromettre un grand nombre de participants du réseau, ce qui est irréaliste. Il devient également impossible de prouver que c'est bien vous qui avez publié un document.

Différentes applications peuvent ensuite être bâties sur ces réseaux: web, blogs, forums, chat, email, newsgroups, échange de fichiers... le tout anonyme. Il est possible d'imaginer presque n'importe quelle application, comme on le ferait sur l'internet "normal" (tout en prenant en compte la lenteur, bien sûr).

Vous connaissez l'adage: «Un document diffusé sur internet ne disparaît jamais» ? C'est encore plus vrai avec Freenet: Même un auteur ne peut pas effacer un document qu'il a inséré dans Freenet. La seule manière pour qu'un document disparaisse, c'est qu'il n'intéresse plus personne (plus de téléchargement du document = disparition progressive dans Freenet avec le temps).

Différences de buts et de conception

Ces 3 logiciels de P2P anonymes ont des conceptions légèrement différentes.

- Ils sont tous les trois conçus pour l'anonymat: Les adresses IP des participants ne sont jamais révélées.

- TOR et I2P sont conçus pour permettre la mise en relation de deux ordinateurs sans révéler leur adresse IP réelle. Ce sont des outils de mise en relation.

Freenet est conçu comme un système de stockage réparti de documents. - Conséquences 1: Après avoir inséré un document dans Freenet, vous pouvez vous déconnecter. Le document restera accessible. Avec TOR ou I2P, le serveur qui publie le document doit rester en ligne pour que les documents soient accessibles.

- Conséquence 2: Avec TOR ou I2P, si par mégarde un serveur est identifié, il est possible de le faire fermer, et donc de faire disparaître des documents. Avec Freenet, tout document inséré est réparti entre tous les participants du réseau: Il n'y a plus de source unique pour un document. Cela rend Freenet bien plus résistant à la censure.

- TOR et I2P sont des outils de mise en relation (connexion) anonymes. Freenet est conçu pour stocker et distribuer des documents. Freenet ne peut donc servir que du contenu statique, pas de pages dynamiques.

- TOR permet de consulter le web "normal" (hors du réseau TOR), c'est même son but premier. I2P a été conçu spécifiquement pour se connecter à d'autres machines du réseau I2P (=services cachés). Freenet ne permet de consulter que ce qui a été inséré sur le réseau Freenet.

- TOR peut fonctionner à la manière d'I2P (services cachés), mais c'est lent (Il n'a pas été prévu pour ça).

- TOR et I2P peuvent anonymiser des logiciels existants (email, chat, FTP, ssh...). Pour Freenet, les logiciels doivent être spécialement développés ou modifiés pour fonctionner avec Freenet.

- En plus de l'anonymat, certains de ces réseaux vous offrent la possibilité du pseudonymat, c'est à dire la possibilité d'avoir une identité numérique sur ces réseaux. (Freenet permet de signer cryptographiquement vos documents et fichiers, prouvant votre identité numérique, sans jamais révéler votre vraie identité.)

Voici un tableau qui essaie de résumer les différences:

|

TOR |

I2P |

Freenet |

|

| Onion-routing | oui | oui | oui |

| Chiffrement | oui | oui | oui |

| UDP hole punching | non | oui | oui |

| Résolution de nom interne | oui | oui | oui |

| Accès au web « normal » | oui | non | non |

| Accès au contenu dynamique | oui | oui | non |

| Accès au contenu statique | oui | oui | oui |

| Protège l'anonymat du lecteur | oui | oui | oui |

| Protège l'anonymat de l'éditeur | oui(1) | oui | oui |

| Stockage réparti (résistance à la censure) | non | non | oui |

| Tunelling d'applications existantes | oui | oui(2) | non(3) |

| Services cachés | oui(4) | oui | non |

| (1) Applicable seulement aux services cachés, donc lent. (2) mais il existe aussi des applications développées spécifiquement pour I2P, comme iMule. (3) Les applications doivent être modifiées ou développées spécifiquement pour utiliser Freenet. (4) Mais très lents. | |||

Inconvénients

Le principal reproche qu'on peut faire ces réseaux est qu'ils sont lents, principalement à cause de l'onion-routing et du stockage distribué. Mais c'est un prix à payer pour l'anonymat. Certains concepts sont également parfois un peu difficile à appréhender (le système des clés dans Freenet, par exemple).

Ensuite, il faut bien garder à l'esprit que ce sont quand même des technologies assez "jeunes" (même si certains projets ont débuté en 2000). Elles ne sont donc pas parfaitement au point, et il y a de la place pour l'amélioration. Il n'est pas impossible non plus que des failles soient découvertes.

Ces réseaux ont également leur faiblesses. Par exemple pour démarrer, TOR et Freenet obtiennent une poignée d'adresse IP d'autres nœuds à l'aide d'un serveur public. Ce serveur pourrait être bloqué par les gouvernements, ou utilisé par ces derniers pour obtenir la liste des nœuds participant au réseau et ainsi les bloquer. (D'ailleurs c'est pour cela que que les concepteurs de Freenet ont ajouté une option "Darknet" qui offre la possibilité de ne se connecter qu'à des nœuds de confiance (amis), empêchant la censure.). Notez que la liste des adresses IP participant au réseau TOR est publique et connue.

Même en utilisant ces réseaux, on est pas à l'abri d'une gaffe: Donner son identité réelle dans un formulaire web ou un email, publier un document contenant des informations permettant de vous identifier (GUID dans les documents Word), bugs dans les navigateurs, etc. D'autre part, les pages web pouvant contenir du contenu actif (javascript, flash, cookies flash, plugins divers...), il est possible dans certains cas d'obtenir l'adresse IP réelle d'un utilisateur de TOR.

Quand vous utilisez TOR pour aller sur le web "normal", cela veut dire que vos requêtes HTTP sortent par un participant aléatoire du réseau TOR. Le serveur web ne verra que cette adresse IP, pas la vôtre. Mais cela veut dire aussi que le nœud de sortie TOR verra votre trafic web ainsi que vos mots de passe. Et il y a déjà eu quelques affaires très sérieuses de vol de mots de passe liées à TOR. Et absolument n'importe qui peut mettre en route un nœud de sortie. Je vous recommande donc la prudence. En ce qui me concerne, je préfère ne pas pré-supposer qu'un membre du réseau TOR est forcément bienveillant (Bisounours outside™), donc je n'utilise pas TOR.

Freenet a une particularité: Une partie de votre disque dur (de la taille de votre choix) est utilisée pour participer au système de stockage global de Freenet. Les fichiers insérés dans Freenet sont compressés, découpés en petits paquets et chiffrés en AES 256 bits. Votre disque dur va donc stocker des paquets de données chiffrées. Vous n'avez aucun moyen de les déchiffrer car la clé de chiffrement n'est pas incluse. Vous ne savez donc pas ce que vous stockez (et vous ne pouvez être accusé de rien). Cela vous met mal à l'aise ? J'en viens à la suite:

Un choix moral

Oui, Freenet peut être utilisé pour faire le bien ou le mal. C'est inhérent à n'importe quelle technologie de communication, et je ne pense pas qu'il faille blâmer la technologie elle-même.

Oui, Freenet peut être utilisé pour faire le bien ou le mal. C'est inhérent à n'importe quelle technologie de communication, et je ne pense pas qu'il faille blâmer la technologie elle-même.

A ceux qui penseraient qu'il n'y a pas de justification à l'anonymat, je répondrai: Pression des entreprises, menaces (morales, physiques, de procès), harcèlement, pression des gouvernements, censure, emprisonnement, torture, meurtres. Ça se passe en ce moment même, partout sur la planète. Si vous vivez dans une démocratie qui vous laisse vous exprimer librement, dites-vous bien que vous faites partie d'une minorité. Demandez-vous pourquoi, aussi, le vote dans les démocraties est à bulletin secret. Il y a une excellente raison: Celui d'exprimer ses choix sans s'exposer publiquement, sans subir de pressions, sans être inquiété. On peut voir dans Freenet un prolongement de ce principe.

Trouvez-vous normal qu'un gouvernement puisse surveiller ses citoyens, mais que les citoyens ne puissent pas surveiller le gouvernement qu'ils ont élu ? Et en ces temps où les énormes corporations et même les démocraties piétinent notre vie privée, il est largement temps de mettre en place ce contre-pouvoir. Il ne s'agit pas de lutter contre le pouvoir, il s'agit de rétablir la balance. C'est un outil technique qui nous permet de garantir notre liberté d'expression et notre vie privée. Il est d'autant plus facile de participer à cet effort commun que la mise en place est simple (Pour Freenet: Quelques minutes pour installer un logiciel et un peu d'espace disque à réserver).

Vous pouvez le faire. C'est votre choix. Ça ne vous semble peut-être pas utile maintenant, mais savez-vous ce qui se passera dans 10, 20 ans ? Serez-vous toujours dans une catégorie acceptable pour vos gouvernants ?

Quand je met tout ça dans la balance, il n'y a pas photo. Faire participer mon ordinateur au réseau Freenet aide des gens.

Pour finir, je vous donne cette citation de Mike Godwin (oui, l'inventeur du point Godwin):« Je suis tout le temps soucieux au sujet de mon enfant et d'Internet, bien qu'elle soit encore trop jeune pour se connecter. Voilà ce qui m'inquiète. Je redoute que dans 10 ou 15 ans elle vienne me voir et me demande "Papa, où étais-tu quand ils ont supprimé la liberté de la presse sur Internet ?" »

Je ne veux pas paraître pessimiste, mais je pense que malgré nos efforts, les lobbies, gouvernements et intérêts personnels vont continuer à miner notre vie privée et notre liberté d'expression. Ces logiciels nous offrent la possibilité de reprendre partiellement le contrôle. Profitons-en.

PS: Pour le moment, le contenu disponible dans Freenet est un peu pauvre et désorganisé. Quelques sites d'opinion, des sites concernant Freenet lui-même, quelques blogs, des sites anti-scientologie, du porno et des films piratés (évidemment). Il y a également un bon nombre de forums (avec Frost et FMS).

Anti-Microsoftisme du jour

Anti-Microsoftisme du jour

Vendredi 03 septembre 2010

Chaque fois qu'on tape sur Bill Gates, j'entends "Oui mais il y a la fondation Bill & Melinda Gates qui œuvrent pour le bien de l'humanité". Ouaips, pas faux.

Sauf que maintenant ils investissent chez Monsanto: Ils ont acheté 500 000 parts de la firme. >:-[

Mode langue de pute ON : Remarquez entre obsédés des brevets, on ne peut que bien s'entendre.

Eau... potable ?

Eau... potable ?

Vendredi 03 septembre 2010

Regardez ce qu'un New-Yorkais a trouvé dans l'eau qui coule de son robinet:

Yuk ! Quelle horreur. Après enquête, il s'agit de copépodes, des crustacés microscopiques qui ont été ajoutés par les autorités sanitaires pour lutter contre les larves de moustiques. C'est censé être totalement sans risque.

Je ne suis pas un spécialiste du domaine, mais ajouter des êtres vivants dans l'eau du robinet, est-ce vraiment sain ?

Bah après tout, je me souviens d'un reportage sur la Arte (chaîne culturelle franco-allemande) qui montrait la surface des objets quotidiens: Fromage, lits... ça ne nous empêche pas de vivre mais je crois que des fois il vaudrait mieux ne pas trop y penser (frisson).

Caurr-éxion

Caurr-éxion

Vendredi 03 septembre 2010

Des fois la correction orthographique de Firefox me laisse perplexe:

New-York-ais ? New-Kaisers ? New-New-yorkais ? Mais "New-Yorkais" seul ça existe pas ? Hein ?

Faisons exprès une faute encore plus grosse:

nef-yaurk ? ne w-yaurk ? J'ai dû rater un paquet de cours au collège. Moi pas connaître >:-|

(Et après on vient se plaindre de la correction orthographique de Word...)

Encore une arnaque à la webcam

Encore une arnaque à la webcam

Jeudi 02 septembre 2010

Vous vous souvenez ? Je vous avais parlé de l'arnaque à la webcam.

Un internaute vient de m'en envoyer un autre exemple:

Mouarf.

Appelons un chat un chat

Appelons un chat un chat

Jeudi 02 septembre 2010

Extrait de glande mammaire bovine

Régurgitation pré-digérée des abeilles

Pot d'huile de palme sucrée, parfumée au cacao

Lait fermenté aux bactéries d'intestin humain

Lait fermenté coloré à l'extrait de larves de cochenilles centrifugées

Collagène de bœuf aromatisé

Intestin grêle fourré au sang coagulé

Oui ça me fait marrer :-)