Les spammeurs gagnent en subtilité

Les spammeurs gagnent en subtilité

Vendredi 29 mai 2009

Je vous avais parlé des sites d'arnaque qui vendent des crédits virtuels pour les jeux en ligne. Ce sont presque toujours des sites chinois. Ils viennent régulièrement pourrir les forums de CCM avec leur publicité, mais ces derniers temps ils ont évolué:

Je vous avais parlé des sites d'arnaque qui vendent des crédits virtuels pour les jeux en ligne. Ce sont presque toujours des sites chinois. Ils viennent régulièrement pourrir les forums de CCM avec leur publicité, mais ces derniers temps ils ont évolué:

- On repère d'habitude très rapidement le fait que leurs serveurs sont hébergés en Chine. Mais ils essaient maintenant de se faire héberger ailleurs, comme aux USA... bien qu'ils laissent encore quelques traces (nom chinois, registrar chinois, serveurs DNS chinois...)

- Certains (pas tous) achètent un grand nombre de noms de domaines différents, et mettent le même site derrière.

- Ils ne bombardent plus de 50 messages à la suite, mais juste quelques un par jour (afin d'éviter de se faire bannir automatiquement ou de se faire trop remarquer).

- Ils ne postent leur publicité que dans les sujets appropriés (quand un internaute vient demander comment avoir des crédits).

- Ils utilisent le système de vote de réponses de CCM pour auto-voter leur réponse comme "pertinente": Ils s'adaptent donc aux spécificités de chaque site.

- Ils n'utilisent plus l'anglais ou les mauvaises traduction de Google, mais un français correct. Ils ont bien appris la langue.

- Quand ils spamment, on voit d'habitude bien leur adresse IP chinoise, mais certains passent désormais par des VPN (par exemple des VPN Suisses) afin de lever moins de suspicion.

Y'a pas à dire, ils ont nettement gagné en subtilité dans leur pollution de forums.

Comment la France entend lutter contre le piratage, et pourquoi elle échouera

Comment la France entend lutter contre le piratage, et pourquoi elle échouera

Mercredi 27 mai 2009

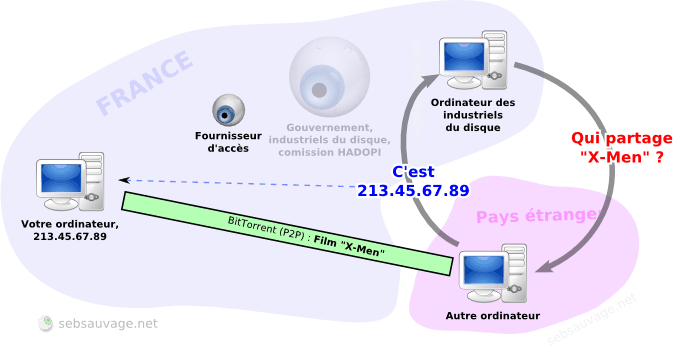

HADOPI est ridicule en grande partie parce que les politiciens n'ont pas compris à quel point il est facile de berner le système de surveillance. Je vous ai déjà parlé de FON et de l'Onion Routing, mais il y a bien d'autres moyens comme les VPN.

Voyons comment ça marche: En temps normal votre ordinateur va se connecter à d'autres ordinateurs pour effectuer des téléchargements ou partager des fichiers.

Il va par exemple:

- Se connecter à un serveur web (HTTP) pour récupérer des jeux.

- Se connecter à d'autres ordinateurs pour partager et télécharger des fichiers (P2P).

Problème: Votre fournisseur d'accès peut voir tout ce que vous faites: les ordinateurs que vous contactez, quels protocoles vous utilisez (HTTP (web), P2P (partage de fichiers)...) et même la nature des données échangées (liste des pages web consultées, noms des fichiers partagés...).

Donc, potentiellement, ils pourraient examiner vos demandes et bloquer vos téléchargements. Seulement voilà, c'est très lourd et couteux, et les fournisseurs d'accès détestent mettre ce genre de chose en place. Les gouvernements hésitent donc à obliger les FAI à filtrer de cette manière.

En revanche - coup de bol pour les industriels de la culture ! - les logiciels de P2P sont de véritables petits cafteurs: ils donnent sur simple demande des listes d'adresses IP d'ordinateurs en train de partager un fichier donné.

A partir de là, c'est facile: Il suffit de faire fermer la connexion internet de l'intéressé en demandant à la comission HADOPI. Gagné !

Ça a l'air simple et imparable. Seulement voilà, l'informatique c'est un chouilla plus compliqué que ça. Il existe des tas de merveilles technologiques, dont une utilisée depuis de nombreuses années: Les VPN (Virtual Private Network).

Pour faire simple: Tout votre trafic internet est chiffré (encrypté) et envoyé à un serveur VPN. C'est ce serveur qui va - à votre place - se connecter sur d'autres machines sur internet. Il joue le rôle d'intermédiaire.

Les conséquences ? Du point de vue des FAI français:

- Plus moyen de savoir à quels serveurs vous vous connectez réellement (à part le serveur VPN).

- Plus moyen de savoir quels protocoles vous utilisez (HTTP, P2P...).

- Plus moyen de savoir ce que vous échangez.

- Les serveurs VPN étant à l'étranger, ils sont hors de portée des lois françaises, et à fortiori d'HADOPI.

Votre FAI ou votre gouvernement n'a plus le moindre moyen de savoir ce que vous faites. Tout ce qu'ils voient, c'est une soupe incompréhensible d'octets dont ils ne peuvent pas comprendre le contenu.

Les VPN sont déjà massivement utilisés par les entreprises pour permettre aux employés itinérants d'accéder à distance à leur réseau interne. Mais on trouve de plus en plus de fournisseurs de services VPN grand public. Pour quelques euros par mois, vous avez un accès illimité à un serveur VPN. Et l'installation du petit logiciel adéquat sur votre PC est très facile.

Mais mais... attention ! Les logiciels de P2P peuvent cafter, vous vous souvenez ? Soit, laissons-les cafter dans le cas du VPN, pour voir:

Ah mince: Les autres ordinateurs participant au P2P rapporteront que c'est l'adresse IP du serveur VPN qui partage ! Pas la vôtre.

Pour les industriels de la culture et HADOPI, c'est PERDU ! Plus moyen de tracer les internautes français, même s'ils partagent. Et attaquer les serveurs VPN à l'étranger relève de la mission impossible (essayez donc de faire appliquer une loi française dans un pays étranger).

Bien sûr il y a quelques contreparties:

- Potentiellement, un léger ralentissement des communications (dû au chiffrement et au fait d'utiliser un serveur intermédiaire)

- C'est payant

- Le serveur VPN peut voir tout votre trafic internet. Il faut lui faire confiance (remarquez, est-ce pire que votre FAI ?).

Mais je le répète: Utiliser un VPN est très facile, et ça ne coûte que quelques euros par mois. On trouve déjà des tonnes de services de VPN sur internet: il suffit de googler. HADOPI est mort-né. Il est dommage que le gouvernement ait lancé une loi qui va coûter des millions aux contribuables et qui n'aidera pas du tout les artistes, alors qu'ils leur aurait suffi de consulter deux ou trois spécialistes d'internet pour éviter ce gaspillage.

Et même si LOPPSI entre en œuvre (avec son plan de filtrage des sites web sur ordre du ministère de l'intérieur), cela n'aura pas le moindre effet sur ceux qui utilisent un VPN.

Mise à jour 16 juin 2009: Tiens justement, un membre du site Korben s'est inscrit au service VPN Ipredator (service vendu par ThePirateBay) et nous montre la procédure pas à pas (avec captures d'écran et tests de débit). Une fois inscrit, aucun logiciel à installer: Juste une petite manipulation simple dans Windows, et c'est tout. Comme attendu, son adresse IP "visible" n'est plus française, mais suédoise. Et tout ça pour 5€ par mois.

Au lieu d'avoir accepté le principe de la licence globale (quelques euros par mois en plus du prix de la connexion internet), les internautes iront dépenser ces quelques euros dans des VPN, et pourront aller télécharger librement et illégalement sans rien risquer.

Mise à jour 3 juillet 2009: La même manipulation sous Ubuntu.

Du WiFi partout avec Free

Du WiFi partout avec Free

Mardi 26 mai 2009

Je vous avais déjà parlé du routeur WiFi FON qui permet d'accéder à du WiFi presque partout dans le monde à partir du moment où vous avez acheté un routeur FON. Le fournisseur d'accès Neuf adhère également à FON: Les "box" Neuf se comportent également comme des routeurs FON. C'est très chouette de voir un fournisseur d'accès participer à ce genre d'initiative.

Je vous avais déjà parlé du routeur WiFi FON qui permet d'accéder à du WiFi presque partout dans le monde à partir du moment où vous avez acheté un routeur FON. Le fournisseur d'accès Neuf adhère également à FON: Les "box" Neuf se comportent également comme des routeurs FON. C'est très chouette de voir un fournisseur d'accès participer à ce genre d'initiative.

Le fournisseur d'accès internet français Free vient de pondre sa version de la chose, avec FreeWifi: Désormais, tous les abonnés ADSL de Free peuvent accéder gratuitement à internet par WiFi dès qu'ils sont à proximité d'une Freebox.

C'est bien, mais pourquoi Free ne participe pas à FON ?

Cela aurait été tout bénef pour Free, aussi bien pour leur image de marque (ouverture) que pour donner immédiatement l'accès à leur abonnés à des centaines de milliers de points d'accès WiFi supplémentaires en France et des millions dans le monde.

Pour un fichier de plus

Pour un fichier de plus

Lundi 25 mai 2009

Avec LSI, DADVSI, HADOPI et autres vomis, j'avais un peu omis de vous parler de LOPPSI (c'est bon, y'a assez de "i" ?). Oui, encore une loi de surveillance, mais cette fois c'est le ministère de l'intérieur qui s'y colle.

Avec LSI, DADVSI, HADOPI et autres vomis, j'avais un peu omis de vous parler de LOPPSI (c'est bon, y'a assez de "i" ?). Oui, encore une loi de surveillance, mais cette fois c'est le ministère de l'intérieur qui s'y colle.

Ce nouveau projet de loi veut lutter contre la cyber-criminalité. Et il y va au lance-roquettes: Filtrage immédiat et obligatoire par les fournisseurs d'accès d'une liste de sites fournie par le gouvernement, avec de lourdes sanctions à la clé s'ils n'obtempèrent pas.

On notera aussi l'autorisation de l'utilisation de mouchards informatiques, mais uniquement sur ordre d'un juge, et que pour "les infractions les plus graves sur l’échelle de nos valeurs sociales". Question est de savoir où les politiciens vont mettre leurs petits pions sur les barreaux de l'échelle, ce qui risque d'être assez drôle vu leur traitement actuel du téléchargement illégal.

« Il ne s'agit pas de surveiller à la "Big Brother". Il s'agit de protéger les utilisateurs d'Internet » nous dit Michelle Alliot-Marie. Donc le gouvernement nous espionnera et filtrera internet, mais tout ça uniquement pour notre bien. On se sent tout de suite plus rassuré.

Le projet de loi sera présenté mercredi au conseil des ministres.

(Merci aux internautes qui ont pris soin de me relancer sur le sujet.)

Ah oui, tant qu'on y est, petite piqure de rappel HADOPI: Même si Alex Türk - le président de la CNIL - a ouvertement critiqué HADOPI, il a voté pour. Allez comprendre...

Étudiants sous surveillance

Étudiants sous surveillance

Lundi 25 mai 2009

En Grande-Bretagne, des écoliers refusent d'entrer en classe pour protester contre l'installation de caméras de surveillance dans les salles de classe, et ils ont bien raison.

En Grande-Bretagne, des écoliers refusent d'entrer en classe pour protester contre l'installation de caméras de surveillance dans les salles de classe, et ils ont bien raison.

Pendant ce temps là, le ministre de l'éducation français propose une loi qui permettrait au personnel des collèges et lycées de fouiller les étudiants.

Fliquons les gamins dans l'enceinte de l'école, tiens, c'est sûr que ça va faire baisser la délinquance.

Mise à jour 23h25: Comme me le fait remarquer un internaute, les chefs d'établissement ont déjà le droit de fouiller. Cette loi ne fait donc qu'officialiser ce qui existe déjà sous forme de circulaire de l'éducation nationale.

Un Windows bon marché ? Pas touche au fond d'écran

Un Windows bon marché ? Pas touche au fond d'écran

Lundi 25 mai 2009

Microsoft a l'intention de décliner son futur Windows 7 en plusieurs versions, la moins chère étant limitée à 3 applications simultannées. C'était déjà risible.

Microsoft a l'intention de décliner son futur Windows 7 en plusieurs versions, la moins chère étant limitée à 3 applications simultannées. C'était déjà risible.

Il semble que ça ait ému assez de monde pour que Microsoft change d'avis: Plus de limitation sur le nombre de logiciels lancés simultanément.

En revanche, une autre limitation: L'interdiction de changer de fond d'écran.

C'est ridicule.

Ah, et toujours interdiction de vendre cette version de Windows avec les ordinateurs dont l'écran dépasse 10,2 pouces, ou qui ont plus de 1 Go de mémoire vive, ou dont le processeur dépasse 2 GHz, ou dont le disque dur dépasse 250 Go, ou dont le processeur consomme plus de 15 Watts.

Bon je reste sous Linux, hein. Au moins on ne m'oblige pas à payer plus cher simplement parce que ma machine est plus puissante. Oui, je trolle, je sais.

Brevet du jour

Brevet du jour

Mercredi 20 mai 2009

Youhou !

Microsoft vient de se voir accorder un brevet sur le principe du shareware (c'est à dire un logiciel à fonctionnalités limités, qui se débloque après un paiement).

Fantastique. Quelle invention ! Heureusement que le système des brevets est là pour permettre à Microsoft une juste rétribution suite au dur travail qui lui a permis de produire une telle innovation.

Oh.... oh pardon, je suis mauvaise langue. Le monsieur dans l'oreillette me fait dire que le brevet de Microsoft concerne les systèmes d'exploitation, pas les logiciels. Tout le monde sait qu'ils sont faits de choses totalement différentes. Les logiciels sont faits de banales instructions machine, alors que Windows est fait de merveilleux qui renforce l'expérience utilisateur. Microsoft, jusqu'où irez-vous ?

Klingon

Klingon

Mardi 19 mai 2009

Les Klingons sont une race extraterrestre guerrière imaginaire inventée pour la série télévisée StarTrek. Elle a sa propre culture, société, religion, alphabet et langue imaginés par Marc Okrand, un linguiste (qui a aussi inventé une langue pour le film "Atlantis" de Disney).

Les Klingons sont une race extraterrestre guerrière imaginaire inventée pour la série télévisée StarTrek. Elle a sa propre culture, société, religion, alphabet et langue imaginés par Marc Okrand, un linguiste (qui a aussi inventé une langue pour le film "Atlantis" de Disney).

C'est donc une langue artificielle, mais semble-t-il d'une remarquable complexité. Elle utilise certaines sonorités spécifiques qui n'existent dans aucune autre langue. La structure même du langage reflète la nature quasi-militaire et très hiérarchisée de la société Klingon, comme les verbes qui peuvent être accolés de suffixes marquant un rang honorifique. Ou encore le fait qu'il existe un grand nombre de termes marquant différentes nuances pour le verbe "se battre", par exemple. Même si le Klingon possède son propre alphabet, il peut s'écrire avec l'alphabet latin.

La série ayant eu un succès phénoménal, la langue Klingon est devenue un passe-temps à part entière. Et là, c'est parti dans tous les sens:

- Certaines personnes ont appris le langage et sont capables de le parler couramment.

- Il existe même un institut pour apprendre le Klingon.

- On trouve des livres de grammaire Klingon, des dictionnaires Klingon et même des œuvres comme Hamlet traduites en Klingon.

- Même Google est disponible en Klingon.

- Le système d'exploitation Linux intègre le Klingon depuis 1996 (même si bon nombre de distributions récentes l'ont supprimé)

- L'alphabet Klingon a été proposé à l'organisation Unicode, mais rejeté.

- On trouve des claviers en Klingon

- L'éditeur de logiciels Sophos vient de sortir un antivirus en Klingon

- Plusieurs cas psychologiques ont été rapportés aux Etats-Unis, où - suite à des accidents ou des chocs psychologiques - certaines personnes se mettaient à parler exclusivement le Klingon

- ...à tel point que quelques hôpitaux ont même recruté des personnes parlant le Klingon (!)

Délirant, mais je trouve ça plutôt amusant.

Internet est un formidable espace de prolifération de ces cultures alternatives (Je n'aime pas le terme de «sous-culture», c'est péjoratif). C'est parfois impressionnant de voir à quel point certains s'investissent dans leurs passions.

La simplicité des logiciels

La simplicité des logiciels

Dimanche 17 mai 2009

Je me suis décidé à passer de Ubuntu 8.10 (Intrepid Ibex) à 9.04 (Jaunty Jackalope). Et je dois dire que je ne suis pas déçu. C'est le système auquel j'étais habitué, et bonne surprise: Aucune mauvaise surprise, le système démarre plus rapidement, le lancement des applications est plus rapide et le système consomme moins de mémoire. Que du bon.

Et j'ai adopté le logiciel BitTorrent fourni par défaut: Transmission. Je le trouve admirable: Simple, clair, efficace, et supporte plein d'options utiles (limitation de la bande passante, Peer Exchange, échanges chiffrés, interface web...).

Les deux mots-clé à retenir ici sont "simple" et "utile": Simple parceque l'application garde une interface simple à utiliser, et utile car les développeurs n'ont retenu que les options vraiment utiles aux utilisateurs. Je ne peux pas m'empêcher de penser à Azureus/Vuze, un logiciel similaire. C'est une usine à gaz monumentale. Certes on peut configurer plus de choses, mais c'est bourré d'options que vous n'utiliserez jamais.

Histoire de rigoler, j'ai mis côte à côte la totalité des options de configuration de Transmission et Vuze (notez que j'ai utilisé Vuze en version débutant ; En version "expert", c'est encore pire):

Transmission |

Vuze (en mode DÉBUTANT)

|

Notez bien que là Vuze (à droite) est en mode débutant.

Bon, le monde du logiciel libre est aussi une question de choix: On peut choisir librement ses logiciels. Mais sérieusement, ça sert à quoi d'avoir autant d'options de configuration qui ne serviront jamais ? Donner un sentiment de puissance aux utilisateurs ? N'importe quoi. C'est l'option débutant, DÉBUTANT pour Vuze ? C'est une blague ?

Tout ça pour en venir au fait qu'il ne faut jamais prend le logiciel le plus "puissant" simplement parce qu'il a l'air de permettre de faire plus de choses. C'est de la poudre aux yeux. La simplicité a ses vertus.

Faire de l'argent sur le nom d'Ubuntu

Faire de l'argent sur le nom d'Ubuntu

Vendredi 15 mai 2009

![]() La société Canonical qui s'occupe d'Ubuntu vient de mettre en ligne un service payant de synchronisation de fichiers, UbuntuOne. Et là, on voit toute la communauté du libre qui cri au loup.

La société Canonical qui s'occupe d'Ubuntu vient de mettre en ligne un service payant de synchronisation de fichiers, UbuntuOne. Et là, on voit toute la communauté du libre qui cri au loup.

- Bouhou... ils utilisent le nom d'Ubuntu. Sans blague ? Vous saviez, pourtant, que «Ubuntu» est une marque déposée de la société Canonical, non ? C'est marqué partout. Le nom leur appartient, ils en font ce qu'ils veulent.

- Bouhou... ils gagnent de l'argent. Depuis quand c'est interdit de gagner de l'argent avec du logiciel libre ?

- Bouhou... ils ne redistribuent pas les sources de leur serveur. Rien ne les y obligent. La GPL vous oblige à distribuer les source si vous distribuez ou vendez votre programme. Ils ne vendent pas leur programme, ils vendent un service. Ils n'ont donc pas à divulguer leurs sources. Quant au logiciel client UbuntuOne, il est bien opensource.

- Bouhou... ils brisent leur promesse d'Ubuntu "toujours gratuit". Ubuntu est-il soudain devenu payant ? Non, il est toujours gratuit. Ils n'ont donc pas brisé leur promesse de toujours fournir Ubuntu gratuitement.

Faut arrêter de pleurer chaque fois qu'une entreprise qui contribue au logiciel libre gagne de l'argent.

La société Canonical n'est à l'heure actuelle pas encore rentable. Elle ne vit que grâce au fric dingue injecté par son fondateur, Mark Shuttleworth. Le fait que Canonical commence à gagner de l'argent est sain, puisque cela permettra de continuer à développer Ubuntu et tous les projets qui tournent autour. (D'ailleurs saviez-vous que même si on peut se procurer les CD d'Ubuntu gratuitement, on peut aussi les acheter sur la boutique en ligne de Canonical (19,92€ le pack de 20 CD) ?)

Merde, personne ne vient pleurer sur Apple qui gagne de l'argent alors qu'ils maintiennent CUPS, ni sur IBM qui participe à Eclipse, ni sur mySQL qui a gagné de l'argent pendant des années, ni sur Nessus qui vend les mises à jour des règles de sécurité.

PS: Tiens justement, quelques informations sur les sources de revenus de Canonical.

Des Windows pirates piratés

Des Windows pirates piratés

Mercredi 13 mai 2009

Quand on dit aux utilisateurs de ne jamais utiliser de versions pirates de Windows parce qu'elles pourraient contenir des rootkit ou chevaux de Troie, on nous regarde toujours avec amusement, comme si c'était une légende urbaine.

Quand on dit aux utilisateurs de ne jamais utiliser de versions pirates de Windows parce qu'elles pourraient contenir des rootkit ou chevaux de Troie, on nous regarde toujours avec amusement, comme si c'était une légende urbaine.

"Mais non, beuheu... ça existe pas."

Si, ça existe. Des chercheurs en sécurité ont récemment découvert une version piratée de Windows 7 qui circule sur les réseaux P2P: Une fois installé, votre PC semble fonctionner normalement, mais il intègre un réseau de zombies (botnet) qui permet à une poignée de personne de réutiliser votre connexion internet - sans que vous y voyez quoi que ce soit.

Et les chercheurs voient 1600 nouvelles installations quotidiennes de cette version pourrie de Windows par jour.

Et des logiciels carrotés comme celui-là, il y en a de dizaines de milliers qui circulent dans les réseaux P2P.

"Je ai le CD d'un ami, et il n'a pas eu de problèmes".

Rectification: Il n'a pas eu de problème visible. Qu'est-ce que vous croyez ? Pour pouvoir exploiter le plus longtemps possible votre connexion internet, le cheval de Troie doit rester invisible. Vous ne verrez rien. Et avec un logiciel assez bien fait (rootkit), même les antivirus ne verront rien.

"De toute manière, y'a rien de valeur sur mon PC. Ils n'auraient aucun intérêt à le pirater."

Ils s'en foutent de ce qu'il y a sur votre PC: Ce qui les intéressent, c'est votre connexion internet. Et les réseaux de PC piratés rapportent beaucoup d'argent.

"Il suffit de passer un coup d'antivirus."

Non. Les chevaux de Troie les plus récents sont indétectables par les antivirus. Je peux vous l'affirmer: On a eu le cas sur CCM d'un abruti qui distribuait ce genre de saloperie. Et aucun antivirus ne le détectait.

"Je m'en fout d'avoir un PC piraté"

Petite claque derrière la tête ? Coup de pied au cul ? Vous choisissez quoi ?

Et vous vous en foutez aussi de choper le HIV et de le refiler à d'autres ? Sérieusement ?

Vous rigolerez peut-être moins le jour où la police viendra toquer à votre porte pour vous questionner sur une fraude à la carte bancaire effectuée depuis votre adresse IP, ou pour une affaire d'images pédophiles.

N'utilisez jamais de version piratée de Windows. Et de manière générale, n'utilisez pas les logiciels trouvés sur les réseaux P2P.

C'est chiant de devoir encore enfoncer le clou, mais je vois encore trop de versions bidouillées - ou soit-disant "optimisées" - de Windows circuler, données par un ami ou un collègue.

Guide du blogueur détendu

Guide du blogueur détendu

Lundi 11 mai 2009

Pourquoi se stresser quand on fait un blog ? Voici quelques conseils pour bloguer détendu:

Pourquoi se stresser quand on fait un blog ? Voici quelques conseils pour bloguer détendu:

- Bloguez sur ce qui vous toque.

N'écrivez jamais un billet parce que vous vous sentez obligé(e) de couvrir un sujet ou une actualité. Bloguez sur ce qui vous intéresse. C'est le plus important. - Bloguez quand ça vous toque.

Vous n'avez aucun rythme imposé. Publiez quand vous le sentez, pas parce que ça fait un moment que vous n'avez rien publié. Un article écrit alors que vous n'en aviez aucune envie ne sera pas bon. Rester plusieurs mois sans rien publier n'est pas un problème: Vous n'avez pas un flingue sur la tempe. Vous avez une vie, vivez-la. Ne devenez pas esclave de votre blog (Je suis déjà resté plusieurs mois sans rien écrire, et je ne m'en porte pas plus mal.) - Bloguez de la manière qui vous toque.

Vous avez le droit d'avoir une opinion. Elle peut être partagée par d'autres, appréciée ou non (On ne peut pas plaire à tout le monde.), mais c'est la vôtre et vous avez le droit de l'exprimer. Exploitez ce droit fondamental qu'est la liberté d'expression: Vous avez sous la main un médium extraordinaire qui vous donne une incroyable liberté. Profitez-en. - N'ayez pas peur de sortir du sujet.

Peu importe si de temps en temps vos articles sortent un peu du sujet de votre blog. Ouvrir des fenêtres, ça permet d'aérer. - N'hésitez pas à réorienter.

Si vous publiez de plus en plus de billets sur un sujet précis, peut-être qu'il est temps d'en faire le sujet principal de votre blog, ou d'ouvrir un nouveau blog. N'ayez pas peur de changer d'orientation, de but, de sujets ou de manière de les traiter du jour au lendemain. Choisissez les sujets qui vous intéressent.

Ça ne sert à rien de tenir coûte que coûte un blog sur un sujet qui ne vous intéresse plus. - N'ayez pas peur de publier.

- Vous avez droit à l'erreur.

Tout le monde fait des erreurs. Absolument tout le monde. Alors n'ayez pas peur d'en faire. Il ne faut pas que ça soit un frein à la publication. De toute manière, avoir peur de faire des erreurs ne vous empêchera pas d'en faire. Et puis les internautes sont sympas, vraiment sympas, vous savez. Ils pointeront du doigt vos erreurs et vous aideront à les corriger. Ou encore ils vous donneront des informations complémentaires qui vous donneront un nouvel éclairage sur un sujet. - Ne cherchez pas l'audience à tout prix.

Si l'une des premières questions que vous vous posez c'est "Comment faire pour avoir plus de visiteurs ?", alors vous bloguez pour la mauvaise raison. - Soyez honnête.

Si vous avez trouvé une information ailleurs, une citation intéressante, citez votre source. Ne copiez-collez pas bêtement des articles d'autres sources en vous faisant passer pour l'auteur. Dans tous les cas, vous vous ferez attraper par les auteurs, et vous passerez pour un minable auprès de vos lecteurs. - Essayez de rester correct.

Des fois, on a envie de donner des baffes, de pestiférer contre les cons. Mais respirez un bon coup, faites une pause et différez la publication: Cela vous évitera d'être incorrect, et de manquer de respects aux autres, voir de les insulter. Oui, même les cons ont droit au respect. Parce que parfois, on se trompe vraiment. (Bon d'accord, parfois il faut que ça sorte coûte que coûte.) - Vous n'êtes pas obligé d'ouvrir les commentaires.

Gérer les commentaires, c'est très consommateur de temps. Vous aurez à gérer les spammeurs, les trolls, les guerres... si ça vous provoque des ulcères, ça n'en vaut pas la peine. Fermez les commentaires. Si vous passez plus de temps à répondre aux commentaires qu'à écrire des articles, peut-être que vous êtes en train de perde du temps. Le temps passé à gérer les commentaires ne sera pas utilisé pour écrire des articles. Et personnellement, mes journées n'ont que 24 heures. - N'essayez pas de plaire à tout le monde.

Les sujets que vous avez choisis, votre manière de les couvrir, votre manière de vous exprimer peuvent déplaire. C'est normal: on ne peut pas plaire à tout le monde. TF1 ou Auchan essaient de plaire à tout le monde. Vous n'avez pas besoin de faire la même chose. - Restez zen.

Blog = exposition publique = volée de bois vert. Vous recevrez des emails véhéments, des insultes, c'est inévitable. Soyez prêts à les accueillir, ça fait partie du lot. Si ça vous fout un ulcère, arrêtez de bloguer: Ça ne vaut pas le coup de se ruiner la santé. - Faites une pause avant de publier.

Vous tenez un blog. Un BLOG. Pas un twitter, pas le fil d'information de l'AFP, par un marché à la criée. Un blog. Avant de cliquer sur le lien "Publier", faites une pause. Allez prendre un café, allez écouter de la musique, jouer avec vos enfants, lire un magazine, relire vos anciens articles et revenez sur votre article. Relisez, corrigez et seulement là, publiez. - N'utilisez aucun hébergeur de blog "gratuit".

Blogspot ? Blogger ? Skyblog ? Canalblog ? C'est une solution de facilité. Non merci. Ils peuvent vous fermer votre blog quand ça leur chante. Ils supprimeront vos articles ou votre blog entier à la moindre plainte. Et vous pourrez toujours courir pour récupérer vos articles.

Trouvez un hébergeur gratuit (il y en a plein !) et installez WordPress, DotClear, BlogoText ou n'importe quel logiciel de blog. Il y a le choix, du plus simple au plus complexe. Un problème avec votre hébergeur ? Au moins vous pourrez en changer sans difficulté. Vos données vous appartiennent. En choisissant et installant un logiciel de blog, vous êtes tranquille: Vous pouvez récupérer vos données à tout moment.

J'espère que ces conseils hérités de mes (presque) 10 ans d'expérience de blogueur non-professionnel vous aideront à mieux vivre votre blog.

Mise à jour 13 mai 2009: Tiens je suis tombé par hasard sur un article qui explique comment lancer son blog avec succès. Je vous résume:

1) Péparer un contenu intéressant. 2) Faire une campagne de publicité virale sur Twitter avec jeu-concours pour gagner un iPod (même si vous n'en avez pas). 3) Promettre des eBook ou icônes gratuites pour les premiers inscrits. 4) Faire des concours (de design de site web, par exemple). 5) Achetez massivement des espaces de pub sur d'autres blogs pour faire de la pub pour le vôtre. 6) Organiser une soirée (et poster les photos sur le blog) 7) Donner des cadeaux pour les meilleurs commentaires. 8) Faire de la pub pour son blog sur les réseaux sociaux (Digg, Reddit...) 9) Se faire payer pour écrire des articles sur d'autres blogs plus connus. 10) Dialoguez avec les internautes.

Donc en gros, un seul point pour le contenu, et les 9 autres pour le matraquage publicitaire viral ? C'est minable, absolument minable. C'est vers ça que tend la blogosphère ? Ça fait pitié.

Microsoft sabote ODF

Microsoft sabote ODF

Samedi 09 mai 2009

Quand Microsoft a annoncé le support officiel du format ODF (OpenDocument/OpenOffice.org) concurrent de son propre format OOXML dans Microsoft Office, j'avais émis de gros doutes et même suggéré que cela pourrait être une stratégie pour saboter ODF, justement (exactement comme Microsoft l'avait fait pour Java, avec sa propre version de Java pas-incompatible-mais-presque).

Quand Microsoft a annoncé le support officiel du format ODF (OpenDocument/OpenOffice.org) concurrent de son propre format OOXML dans Microsoft Office, j'avais émis de gros doutes et même suggéré que cela pourrait être une stratégie pour saboter ODF, justement (exactement comme Microsoft l'avait fait pour Java, avec sa propre version de Java pas-incompatible-mais-presque).

Visiblement, je ne me suis pas trompé: Le support ODF dans Microsoft Office semble abominable, et donne de mauvais résultats. A tel point que l'alliance ODF demande même à Microsoft de supprimer le support ODF de Microsoft Office jusqu'à ce que les problèmes soient corrigés.

Quelle va être la conclusion des utilisateurs de Microsoft Office quand ils voudront échanger des documents en ODF ? Que ODF c'est pourri.

Saboter un standard concurrent tout en faisant semblant de le supporter, bien joué.

Mise à jour 20 mai 2009: L'alliance ODF publie ses griefs. Un exemple parmis tant d'autres: Des fonctions aussi simples qu'une formule faisant l'addition de deux cellules sont supprimées par le plugin ODF de Microsoft Office. Le support ODF dans Office est une vaste blague.

HADOPI envers et contre tout

HADOPI envers et contre tout

Jeudi 07 mai 2009

HADOPI me lasse.

HADOPI me lasse.

L'Europe reconfirme l'amendement 138/46: L'accès internet est un droit fondamental et ne peut être coupé sans ordre d'un juge.

Malgré cela, Albanel poursuit son HADOPI française, butée: Pour elle, cet amendement n'est pas un problème: « Christine Albanel prend acte du vote intervenu ce matin au Parlement européen, amendement qui n'a aucun lien direct avec le projet de loi Création et Internet et qui a pour seul effet d'en retarder l'adoption définitive. ».

Comme le fait remarquer un lecteur de Clubic: S'il n'y a aucun lien direct, pourquoi cela retarderait l'adoption définitive d'HADOPI ?

Ignore-t-elle les lois européennes qui interdisent à un pays de légiférer dans un domaine où l'Europe est déjà en train de légiférer, ou bien est-ce juste de la bonne grosse mauvaise foi ? Dans les deux cas, il serait judicieux de la virer.

Albanel is watching you ! Et ne va pas nous lâcher tant qu'elle ne sera pas virée ou auto-virée. C'est pénible.

Cependant, méfiance: Rien dans le texte du paquet télécom n'assure la neutralité du réseau (dont je vous avais parlé auparavant). Même si HADOPI ne passe pas, il y a danger.

Le vote définitif du "paquet telecom" contenant cet amendement est prévu pour le 12 mai.

Adieu Fravia

Adieu Fravia

Mercredi 06 mai 2009

Fjalar Ravia - aussi connu sous le pseudonyme de Fravia - était un hacker, dans l'ancien sens du terme: un bidouilleur invétéré, très curieux. Depuis 1995 il désosse les logiciels, les protections, les protocoles, les spywares et les moteurs de recherche pour en expliquer le fonctionnement et les faiblesses.

Fjalar Ravia - aussi connu sous le pseudonyme de Fravia - était un hacker, dans l'ancien sens du terme: un bidouilleur invétéré, très curieux. Depuis 1995 il désosse les logiciels, les protections, les protocoles, les spywares et les moteurs de recherche pour en expliquer le fonctionnement et les faiblesses.

Son site - fravia.com - a toujours été labyrinthique et très difficile à naviguer, mais il contient une incroyable quantité d'articles très techniques et intéressants sur le reverse-engineering et internet (Je me souviens d'avoir lu ses articles sur les techniques d'anti-debugging capables de mettre en échec Sourcer et Soft-Ice, ou encore celui sur la manière de faire sauter un watermarking DigiMarc en utilisant le plugin DigiMarc lui-même).

(Le reverse-engineering consiste à décortiquer un logiciel ou un protocole dont vous n'avez pas le code source pour en comprendre le fonctionnement.)

Il ne se gênait pas pour taper sur les éditeurs de logiciels qui fournissaient des solutions à sécurité faible malgré leur discours marketing.

Les lois criminalisant de plus en plus le reverse-engineering, Fravia avait retiré ses articles sur le sujet, et demandé la suppression des copies de son site (Ce qui est vraiment dommage étant donné l'intérêt de la chose). Il ne reste principalement sur son site que les articles traitant des moteurs de recherche. Il n'a jamais vraiment bien compris pourquoi ses articles sur le reverse-engineering avaient eu autant de succès. Pourtant ce savoir est encore plus pertinent de nos jours avec la multiplication des spywares et des DRM, quand ce ne sont pas directement les éditeurs de logiciels qui vous trahissent.

Il programmait depuis la fin des années 70 et avait également un doctorat de linguiste. Il travaillait comme traducteur et expert linguiste dans tout ce qui touche à l'informatique (Il parlait 6 langues), ce qui le plaçait assez bien pour parler des moteurs de recherche.

Fravia savait qu'il n'avait plus longtemps à vivre, son cancer le rongeant de l'intérieur. Il a décidé de laisser son site en ligne, parce qu'il considère que ce savoir ne doit pas être perdu.

Il est décédé le 3 mai 2009 à 56 ans. Goodbye, Fravia.

Blogueurs sous influence

Blogueurs sous influence

Mardi 05 mai 2009

De mieux en mieux.

De mieux en mieux.

J'ai été contacté par une entreprise de marketing travaillant pour le compte Novell qui me propose rien de moins que mettre dans ma page Linux des liens recommandant SuSE (une distribution Linux). Le tout moyennant finance.

Me payer pour que je dise du bien d'un produit ? SuSE est peut-être une bonne distribution - elle l'est très probablement d'ailleurs - mais je met un point d'honneur à choisir personnellement les logiciels que je recommande.

Je n'ai que 7300 visiteurs par jour, et je commence à entrevoir l'ampleur des tentations auxquelles doivent être soumis les blogueurs plus connus, surtout ceux qui en ont fait leur gagne-pain principal. Ça magouille sec dans la blogosphère.

P2P: Ce qui attend les majors

P2P: Ce qui attend les majors

Lundi 04 mai 2009

HADOPI échouera pour diverses raisons: économiques, sociales. Mais aussi pour des raisons techniques.

HADOPI échouera pour diverses raisons: économiques, sociales. Mais aussi pour des raisons techniques.

Pour lutter contre la distribution illégale d'œuvres (je n'aime pas appeler ça "piratage"), il y a toujours deux grandes voies techniques qui ont été envisagées: Le filtrage, la surveillance+sanction. Il y a déjà eu de très nombreuses tentatives de filtrage dans beaucoup de pays, et elles se sont invariablement soldées par des échecs.

En revanche, la surveillance fonctionne et c'est sur ça que veut tabler HADOPI. Pour la simple raison que les logiciels de P2P actuels échangent directement des données d'une adresse IP à l'autre, sans volonté de masquer les adresses IP. Il est donc assez facile de savoir qui partage quoi.

Mais les technologies évoluent. Voici un petit aperçu de ce qui nous attend dans les années qui viennent, et qui mettra les internautes définitivement à l'abri de la surveillance. C'est un petit peu technique, mais je vais essayer d'expliquer les choses simplement:

Onion routing

Les onions ont des couches. Comme les ogres. Et les réseaux peuvent aussi en posséder avec la technique de l'onion routing. Que les geeks me pardonnent, je vais opérer à quelques simplifications pour que l'explication soit plus claire.

Avec un P2P traditionnel, si l'ordinateur A veut le fichier X, il commence par demander aux ordinateurs "proches": Qui possède le fichier X ? Il obtient en retour l'adresse IP de B.

Ensuite, il se connecte sur B (sur son adresse IP) et demande le fichier X:

Donc, il est facile de taper sur B pour échange illicite de fichiers: Il suffit de chercher, et vous obtenez la liste des adresses IP qui distribuent le fichier. Il n'y a plus qu'à contacter la commission HADOPI pour faire fermer la connexion de l'internaute. Gagné.

Sauf qu'avec l'onion routing, la donne n'est plus la même: L'ordinateur A demande également aux ordinateurs "proches" qui possède le fichier X, mais il obtient en retour l'adresse virtuelle de B, c'est à dire un identifiant unique de la machine B spécifique à ce réseau P2P, mais pas l'adresse IP de B lui-même. A aucun moment l'ordinateur A ne connaît l'adresse IP de B.

Ensuite, il se connecte à nouveau aux ordinateurs proches, et leur demande le fichier X. Si ces ordinateurs ne possèdent pas le fichier, ils se connecteront à leur tour sur d'autres ordinateurs, eux-même pouvant se connecter à d'autres... formant ainsi une chaîne. Il y a un système de routage spécifique qui permet d'atteindre la machine B. Le fichier X est alors transféré de proche en proche, jusqu'à atteindre l'ordinateur A.

Au final:

- A ne connait pas l'adresse IP de B. Il a bien récupéré le fichier, mais il est incapable de dire quelle machine possède réellement le fichier (Il ne peut pas affirmer que D, E ou F possèdent le fichier, puisqu'ils peuvent très bien n'être que des relais.)

- B ne connaît pas l'adresse IP de A. Si des ordinateurs sont venus lui demander le fichier, c'est peut-être pour le compte d'autres ordinateurs. Impossible d'identifier les ordinateurs qui viennent sur le site. (Il ne peut pas affirmer que c'est G ou H qui ont téléchargé le fichier, puisqu'ils peuvent très bien n'être que des relais.)

- Quand aux intermédiaires - grâce au chiffrement par clé publique - ils sont dans l'impossibilité de connaître le contenu ou la nature des données échangées entre A et B. Ils ne peuvent que router les données (c'est à dire les transporter).

- Les intermédiaires sont incapables de connaître l'adresse IP du client (A) ou du serveur (B). (G ou H ne peuvent pas affirmer que B est le serveur, puisqu'il peut très bien n'être qu'un relai.)

- Grâce au chiffrement, même votre fournisseur d'accès ne pourra pas voir ce que vous téléchargez ou partagez.

Vous voulez incriminer un participant du réseau parce qu'il distribue le fichier X ? Vous pouvez faire une saisie chez lui, mais dans 99% des cas, ce ne sera qu'un relai et il ne possède pas le fichier. Pas la moindre trace sur disque dur. Ou alors, vous allez devoir faire saisir des milliers d'ordinateurs dans le monde jusqu'à trouver le bon. Infaisable.

Imposer un filtrage sur ces ordinateurs ? Comment faire, puisque ces relais ne savent pas eux-même ce qu'ils transportent (grâce au chiffrement) ?

La parade des FAI ou du gouvernement pourrait être de filtrer carrément ces protocoles de P2P, mais c'est une tâche quasi-impossible car le chiffrement donne un aspect totalement aléatoire aux données. Sans compter la possibilité d'utiliser des ports aléatoires. Mission impossible.

Alors couper tout ce qui ressemble à des données chiffrées ? Impensable, sinon les sites en HTTPS ne fonctionneraient plus.

Bref... ces nouveaux protocoles ne sont pas infaillibles, mais les filtrer et les surveiller devient très, très ardu.

Il existe déjà plusieurs logiciels de P2P utilisant l'onion routing, mais on peut étendre ce concept à d'autres type de logiciels. C'est que ce veulent faire TOR et I2P.

I2P est une bibliothèque de fonctions qui peut être utilisé dans d'autres programmes pour fournir les fonctions d'onion routing. Autrement dit: avec un peu d'effort de la part des programmeurs, on peut anonymiser pratiquement n'importe quel logiciel. On trouve d'ailleurs des versions de BitTorrent tournant sous I2P, ainsi que des sites web, du chat (IRC), du partage de fichiers, des serveurs ssh, des variantes des logiciels de P2P eDonkey et Gnutella, etc.

Cela ouvre la possibilité d'un internet globalement anonyme, avec des serveurs impossibles à localiser. Certes ces logiciels ont encore des faiblesses (lenteur, etc.), mais la technologie s'améliore lentement.

Stockage distribué

Vous aurez remarqué que si on arrive à faire fermer la machine B, ou si sa connexion internet est coupée, le fichier n'est plus disponible. Il existe des parades: Le stockage distribué.

En gros, quand vous insérez un fichier dans le réseau P2P, il est découpé en une myriade de petits bouts, et recopié sur des tas d'ordinateurs différents du réseau.

La disparation de plusieurs ordinateur du réseau n'a pratiquement aucun impact sur la disponibilité du fichier: Même si on supprime plusieurs ordinateurs possédant des bouts du fichier, il reste généralement possible de télécharger le fichier en entier. Et des algorithmes sont capables de reconstruire les parties manquantes. Il ne devient plus possible d'empêcher la distribution d'un fichier en éteignant l'ordinateur qui le possède, puisque le stockage du fichier est réparti sur l'ensemble des machines du réseau.

C'est ce principe qu'utilisent FreeNet et OFF, bien que de manière différente.

Il y a sûrement bien d'autres technologies dans les cartons, et une fois au point, elles mettront les internautes hors de portée de la surveillance. Même les fournisseurs d'accès n'auront plus les moyens de les surveiller, ou alors à un coût qui sera tellement élevé qu'ils refuseront de le mettre en place.

Il ne faut pas généraliser: Ces outils resteront l'apanage d'une frange marginale des internautes, probablement ceux qui piratent le plus. Ceux qui ne piratent pas ou très peu, en revanche, se prendront HADOPI et lois similaires en pleine face. Ces lois n'attraperont donc pas les vrais resquilleurs, qui pourront continuer à copier tranquille.

Et couper les gens d'Internet n'améliorera pas les revenus des artistes.

Les industriels de la culture n'ont pas la moindre idée de ce qui les attend, mais s'il y a bien une chose qui est certaine, c'est qu'avec HADOPI ils vont pousser les internautes à grand coup de pied au cul dans ces P2P anonymes.

Tous sur écoute ?

Tous sur écoute ?

Lundi 04 mai 2009

On a beau s'étrangler sur EDVIGE, STIC, HADOPI et autres projets à la con, il se pourrait qu'il y ait déjà une surveillance en place, où l'écoute systématique de vos communications par les opérateurs techniques est une habitude, ces derniers allant gentiment cafter auprès de la police.

On a beau s'étrangler sur EDVIGE, STIC, HADOPI et autres projets à la con, il se pourrait qu'il y ait déjà une surveillance en place, où l'écoute systématique de vos communications par les opérateurs techniques est une habitude, ces derniers allant gentiment cafter auprès de la police.

L'affaire a été révélée récemment: Un homme s'est retrouvé garde à vue pour avoir reçu un SMS: « Pour faire dérailler un train, t’as une solution ? ». Son opérateur téléphonique a semble-t-il pris l'initiative de contacter la police.

Depuis quand les opérateurs de téléphonie se permettent-ils de surveiller systématiquement nos messages ? Depuis quand la surveillance systématique - et sans ordre un juge - est-elle devenue la règle dans une démocratie ? Depuis combien de temps ce petit manège dure-t-il ? Sur quels critères les opérateurs filtrent-ils les messages, quels mots-clés ? Est-ce que par hasard nos FAI ne seraient pas déjà en train de fourrer leur groin dans nos emails de la même manière, avec l'aval officieux du gouvernement ?

Non, je n'ai pas trop regardé X-File, je me pose juste des questions à la lumière de cette affaire de SMS.

(Trouvé via glazman.org)

Mise à jour 5 mai 2009: Il semble que l'opérateur Bouygues, soit embarassé: « Nous avons appris cette affaire par la presse ce matin. Une enquête interne est en cours pour savoir qui a transmis ces informations et éventuellement mener des actions contre la personne fautive. Un opérateur n'est pas autorisé à délivrer le contenu d'un SMS aux autorités, sauf s'il y a réquisition judiciaire. Nous n'avons pas le droit de prendre connaissance des contenus échangés par nos clients. Nous ne savons pas exactement ce qui s'est passé. ».

Les conditions dans lesquelles a été récupéré ce SMS ne sont pas claires. Certains me font remarquer qu'il semblerait que ce soit le technicien qui ait lu le SMS après avoir récupéré le téléphone (de prêt). Donc pas de surveillance globale ? Mais dites-moi, si je fais réparer mon PC, ça donne le droit à l'employé de la société en question d'aller mettre son nez dans mes fichiers de la même manière ? Et d'aller jouer le délateur auprès de toutes les administrations qu'il jugera nécessaires ?

Je ne crois pas, non. Ça me semble tout aussi inacceptable et c'est une violation d'un des droits de l'homme, celui du droit à la vie privée (article 12, entre l'interdiction des punitions arbitraires et celle d'empêcher tout citoyen de quitter ou retourner dans son pays). Et d'ailleurs certains employés d'entreprises de maintenance de PC aux USA se sont déjà fait piquer la main dans le sac.

Ce que je trouve formidable, c'est qu'on a d'un côté un particulier qui reçoit un SMS dont il n'est pas responsable et qui se retrouve en garde-à-vue. De l'autre côté, une entreprise qui viole un droit de l'homme et à qui on ne trouve rien à redire. Y'a comme un décalage. Ah suis-je bête ! C'est pour notre bien, c'est pour nous protéger des vilains terroristes.

Une raison de plus de chiffrer vos fichiers (vive TrueCrypt)... et effacer vos SMS.

Il y a quelques détails supplémentaires sur l'excellent blog de Maître Eolas.